Username enumeration via different responses

Laboratorio de Portswigger sobre Authentication Vulnerabilities

Certificaciones

- eWPT

- eWPTXv2

- OSWE

- BSCP

Descripción

Este laboratorio es vulnerable a ataques de enumeración de nombres de usuario y fuerza bruta de contraseñas. Tiene una cuenta con un nombre de usuario y contraseña predecibles, que se pueden encontrar en los diccionarios Candidate usernames https://portswigger.net/web-security/authentication/auth-lab-usernames y Candidate passwords https://portswigger.net/web-security/authentication/auth-lab-passwords. Para resolver el laboratorio, debemos enumerar un nombre de usuario válido, realizar un ataque de fuerza bruta para descubrir la contraseña de este usuario y acceder a su página de cuenta

Guía de authentication vulnerabilities

Antes de completar este laboratorio es recomendable leerse esta guía de authentication vulnerabilities https://justice-reaper.github.io/posts/Authentication-Vulnerabilities-Guide/

Resolución

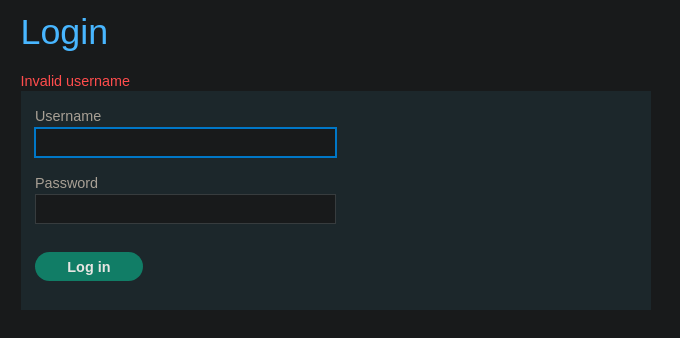

Al acceder a la web nos sale esto

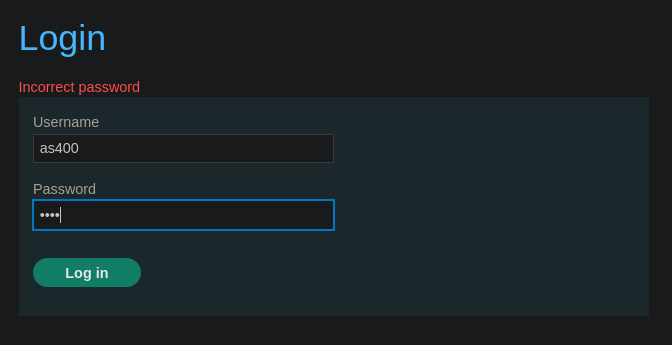

Si pulsamos sobre My account vemos que hay un panel de login en el cual si introducimos un usuario que no existe nos lanza un mensaje

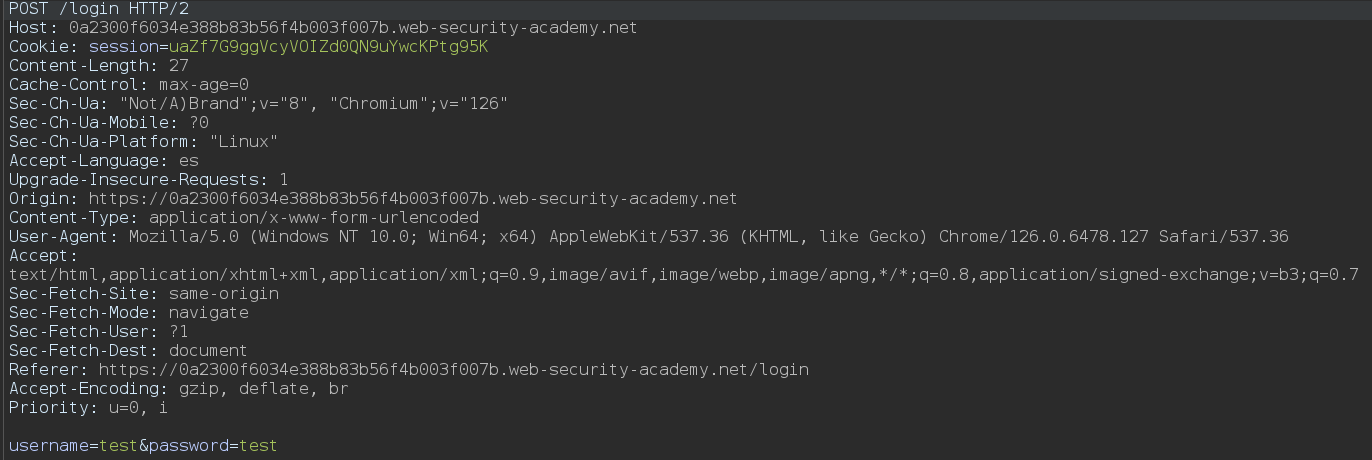

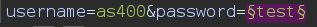

Para enumerar usuarios válidos vamos a capturar una petición al login con Burpsuite

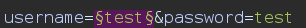

Una vez hecho esto mandamos la petición al Intruder y marcamos el campo que vamos a bruteforcear

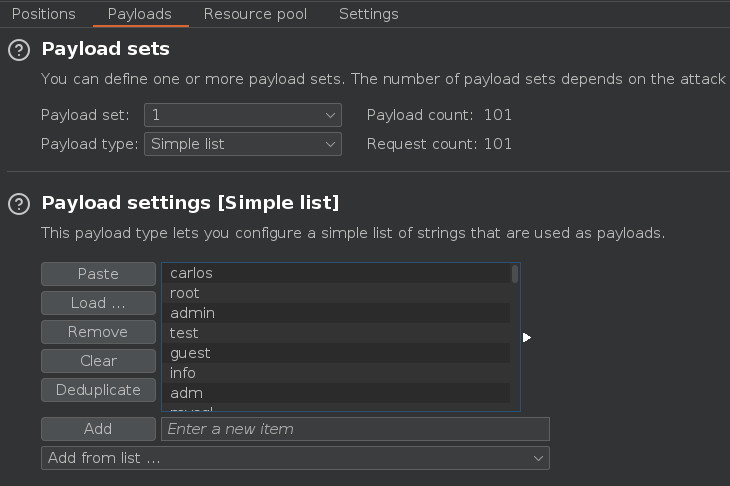

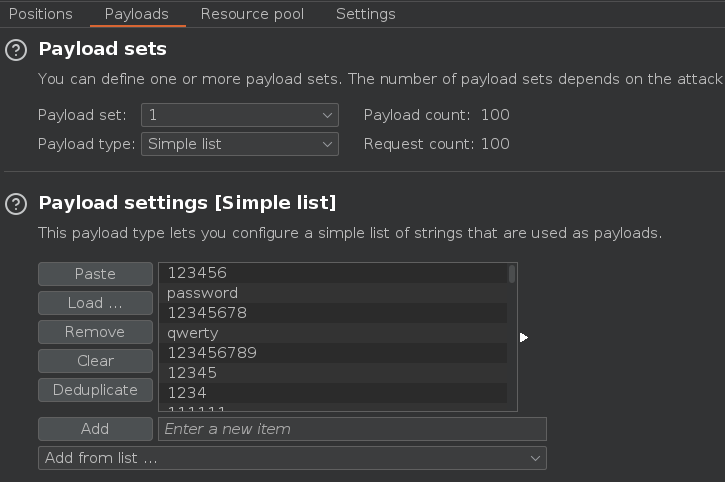

Posteriormente nos copiamos todos los nombres de usuario del diccionario Candidate usernames https://portswigger.net/web-security/authentication/auth-lab-usernames y los pegamos en el apartado de Payloads

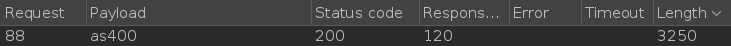

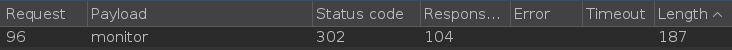

Una vez hecho esto, iniciamos el ataque de fuerza bruta y filtramos por Length

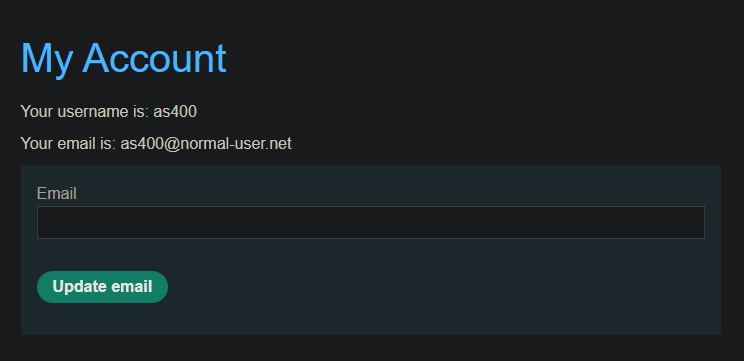

Si introducimos este nombre de usuario en el panel de login ya no nos dice Invalid username, ahora nos dice Incorrect password Por lo tanto, podemos deducir que el usuario as400 es válido

Para bruteforcear la contraseña debemos marcar el campo password en el Intruder

En la parte de Payloads vamos a usar el diccionario Candidate payloads https://portswigger.net/web-security/authentication/auth-lab-passwords

A continuación debemos iniciar el ataque de fuerza bruta y filtrar por Length

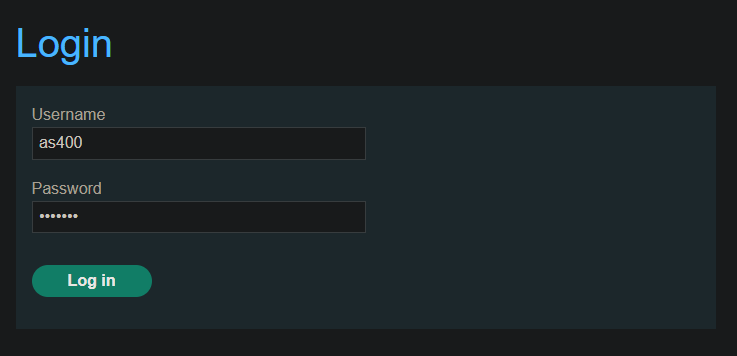

Una vez tenemos las credenciales as400:monitor nos podemos loguear usándolas en el panel de login