DOM based open redirection

Laboratorio de Portswigger sobre DOM Based Vulnerabilities

Certificaciones

- eWPT

- eWPTXv2

- OSWE

- BSCP

Descripción

Este laboratorio contiene una vulnerabilidad DOM based open redirection. Para resolver el laboratorio, debemos explotar esta vulnerabilidad y redireccionar a la víctima al servidor de exploits

Guía de DOM based vulnerabilities

Antes de completar este laboratorio es recomendable leerse esta guía de DOM based vulnerabilities https://justice-reaper.github.io/posts/DOM-Based-Vulnerabilities-Guide/

Resolución

Al acceder a la web nos sale esto

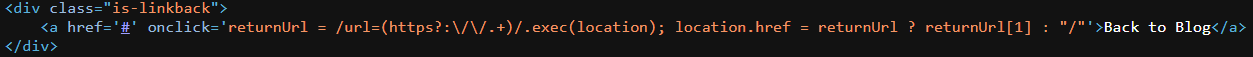

Si pulsamos sobre View post y vemos el código fuente nos damos cuenta de que nos hará un redirect si añadimos el parámetro /url a la url

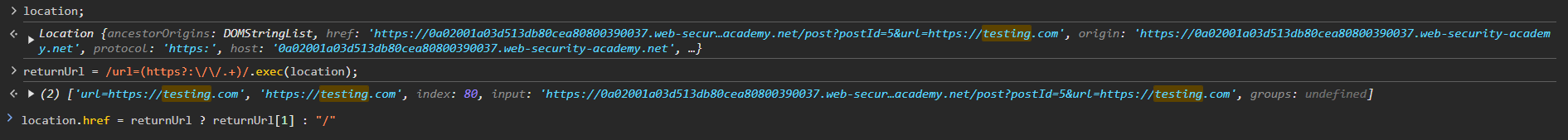

Podemos comprobar el funcionamiento accediendo a https://0a02001a03d513db80cea80800390037.web-security-academy.net/post?postId=5&url=https://testing.com, abrir el inspector de Chrome e introducir esto en la consola de desarrollador. La última línea lo que hace es comprobar si returnUrl devuelve un valor y si es así coge el primer argumento del array de returnUrl y nos hace un redirect

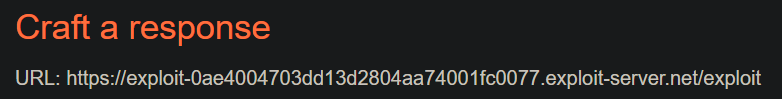

Para comprobar que funciona correctamente nos dirigirnos al exploit server, copiar la url y posteriormente acceder a https://0a02001a03d513db80cea80800390037.web-security-academy.net/post?postId=5&url=https://exploit-0ae4004703dd13d2804aa74001fc0077.exploit-server.net/exploit

Una vez hemos accedido a la url si pulsamos sobre Back to blog nos redirigirá a https://exploit-0ae4004703dd13d2804aa74001fc0077.exploit-server.net/exploit. Esta vulnerabilidad puede usarse para redirigir a la víctima a un sitio web fraudulento para llevar a cabo un phising o también podemos usarla para desencadenar otra vulnerabilidad como un XSS. Algunas páginas web te muestran un alert cuando vas a ser redirigido a una web externa al domino, lo cual puede mitigar en parte esta vulnerabilidad