DOM XSS in jQuery anchor href attribute sink using location.search source

Laboratorio de Portswigger sobre XSS

Certificaciones

- eWPT

- eWPTXv2

- OSWE

- BSCP

Descripción

Este laboratorio contiene una vulnerabilidad de XSS basado en DOM en la página de enviar retroalimentación. Utiliza la función $ de la biblioteca jQuery para encontrar un elemento anchor y cambia su atributo href utilizando datos de location.search. Para resolver este laboratorio, debemos hacer que el enlace de regreso active un alert con document.cookie

Guía de XSS

Antes de completar este laboratorio es recomendable leerse esta guía de XSS https://justice-reaper.github.io/posts/XSS-Guide/

Resolución

Al acceder a la web nos sale esto

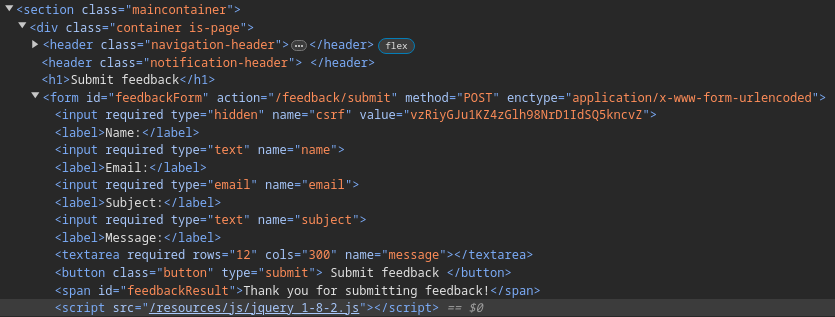

Si pulsamos sobre Submit feedback nos redirige a https://0a7400110438eefee714418d001d0073.web-security-academy.net/feedback?returnPath=/. Si nos abrimos el inspector de Chrome vemos que se está usando jquery

Si se usa esta librería podemos ejecutar código javascript, lo que quiere decir que si accedemos a https://0a7400110438eefee714418d001d0073.web-security-academy.net/feedback?returnPath=javascript:alert(document.cookie) y pulsamos sobre Back nos ejecutaría el payload

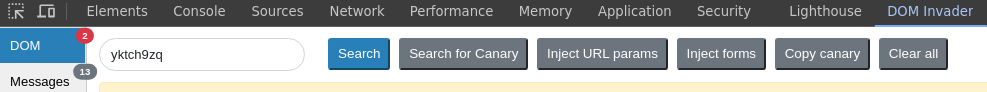

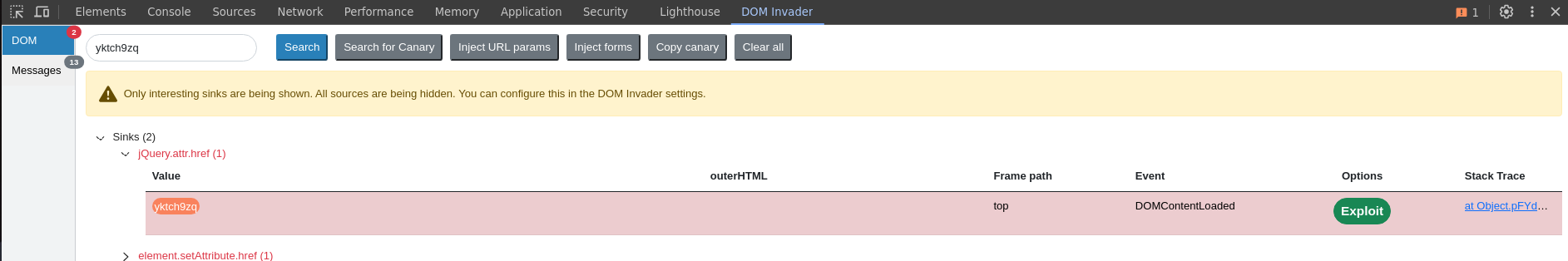

Otra forma de encontrar esta vulnerabilidad es usando el DOM Invader de Burpsuite, para ello nos abrimos el inspector de Chrome y pulsamos sobre Inject URL params

Una vez hecho esto nos abrirá una nueva pestaña en la que debemos abrir el inspector de Chrome nuevamente. Al abrirlo veremos que nos ha identificado la vulnerabilidad

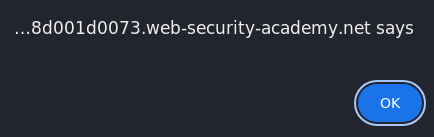

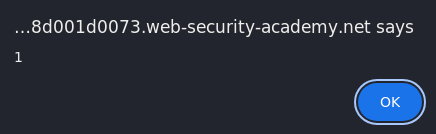

Si pulsamos sobre Exploit, nos redirigirá a https://0a7400110438eefee714418d001d0073.web-security-academy.net/feedback?returnPath=javascript:alert(1) y si ahora pulsamos en Back estaremos explotando la vulnerabilidad